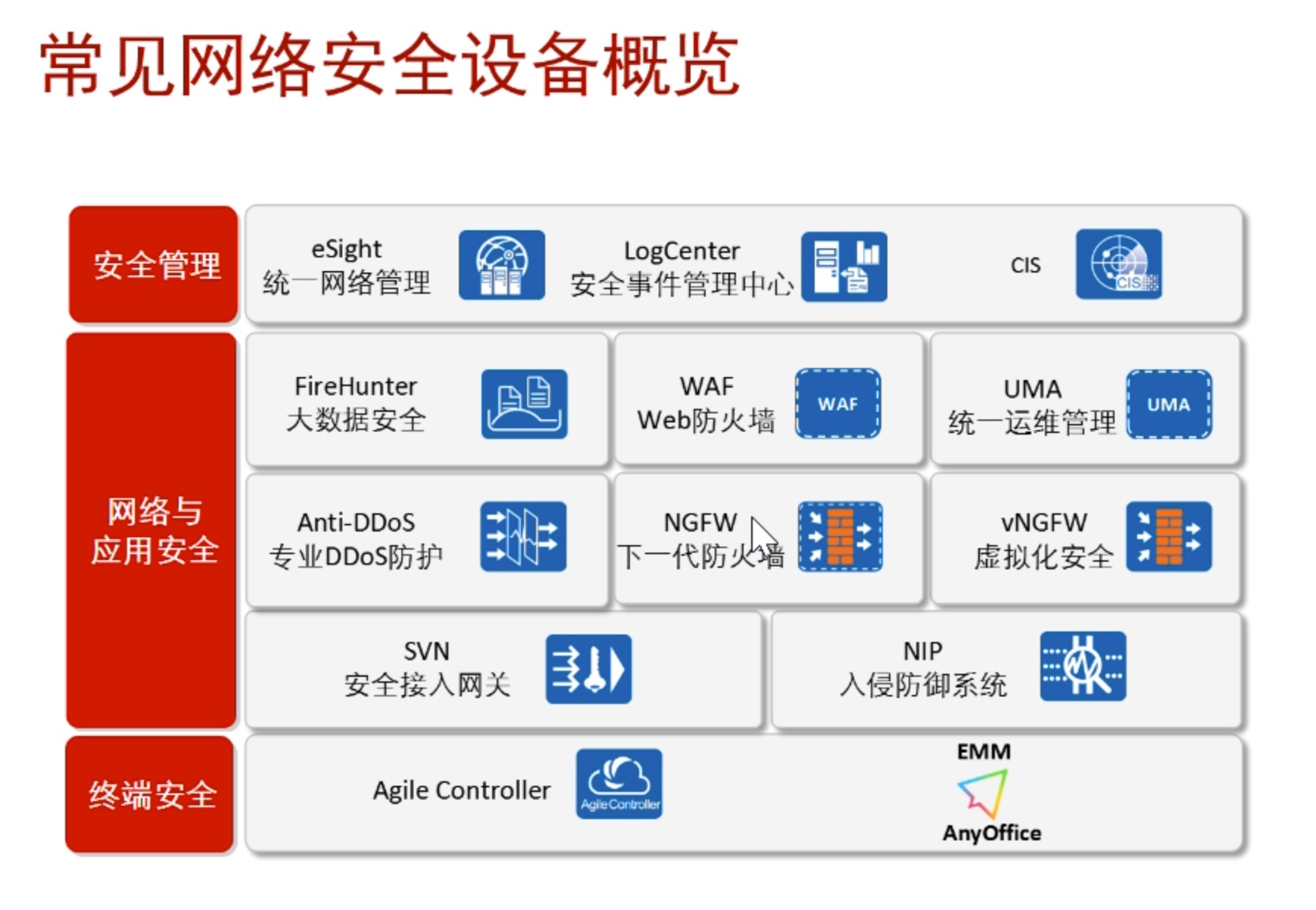

eSight网管 可管其他厂商设备,几乎都可以

CIS可用于抵御APT攻击。它从海量数据中提取关键信息,智能可视化,还原攻击链,防御攻击

FireHunter还原流量,在虚拟环境对网络中传输的文件进行检测

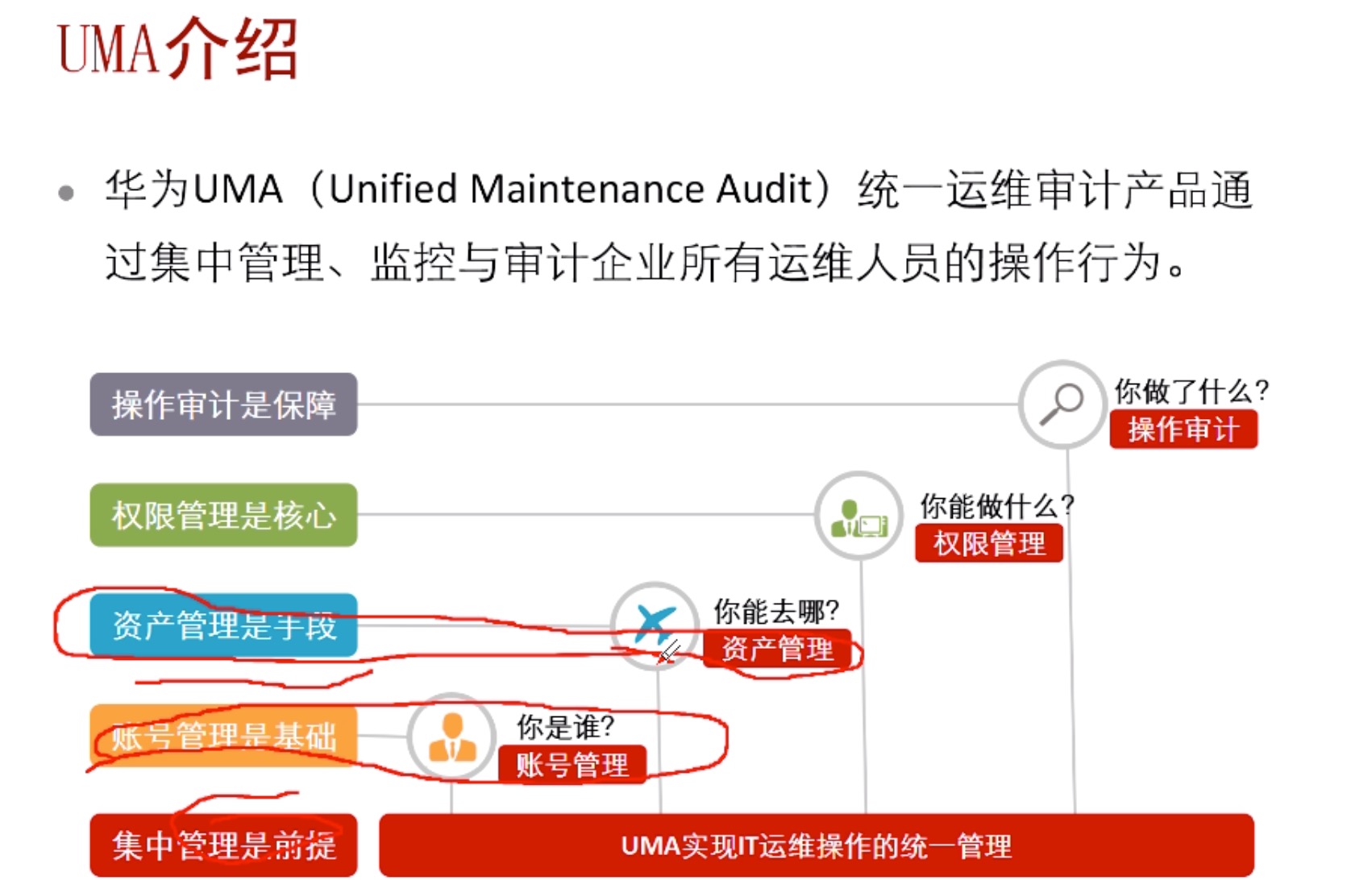

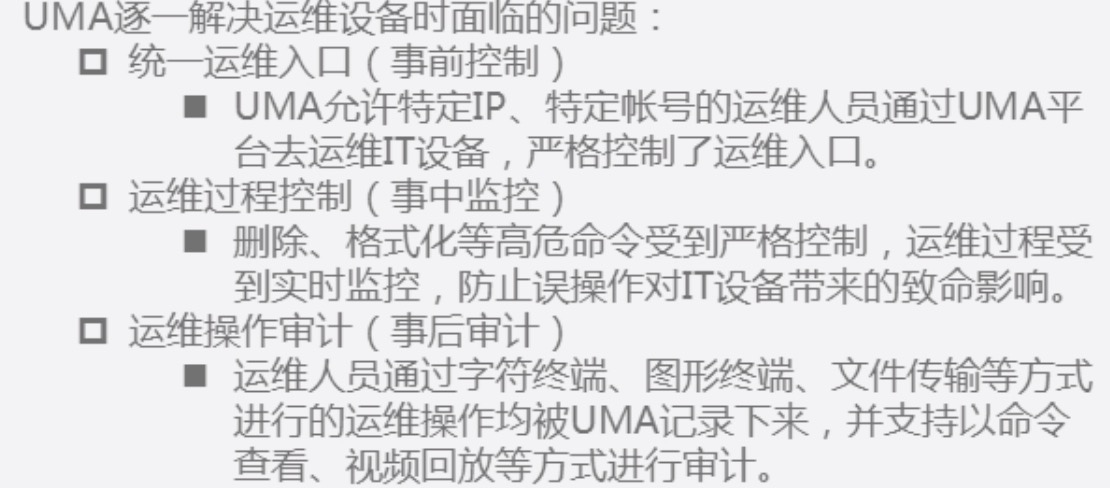

UMA 审计上网行为

NGFW USG9000 网络运营商,广电(超大型网络)USG6000 中大型企业

业务随行

S12700 整个网络核心 S9k S7k

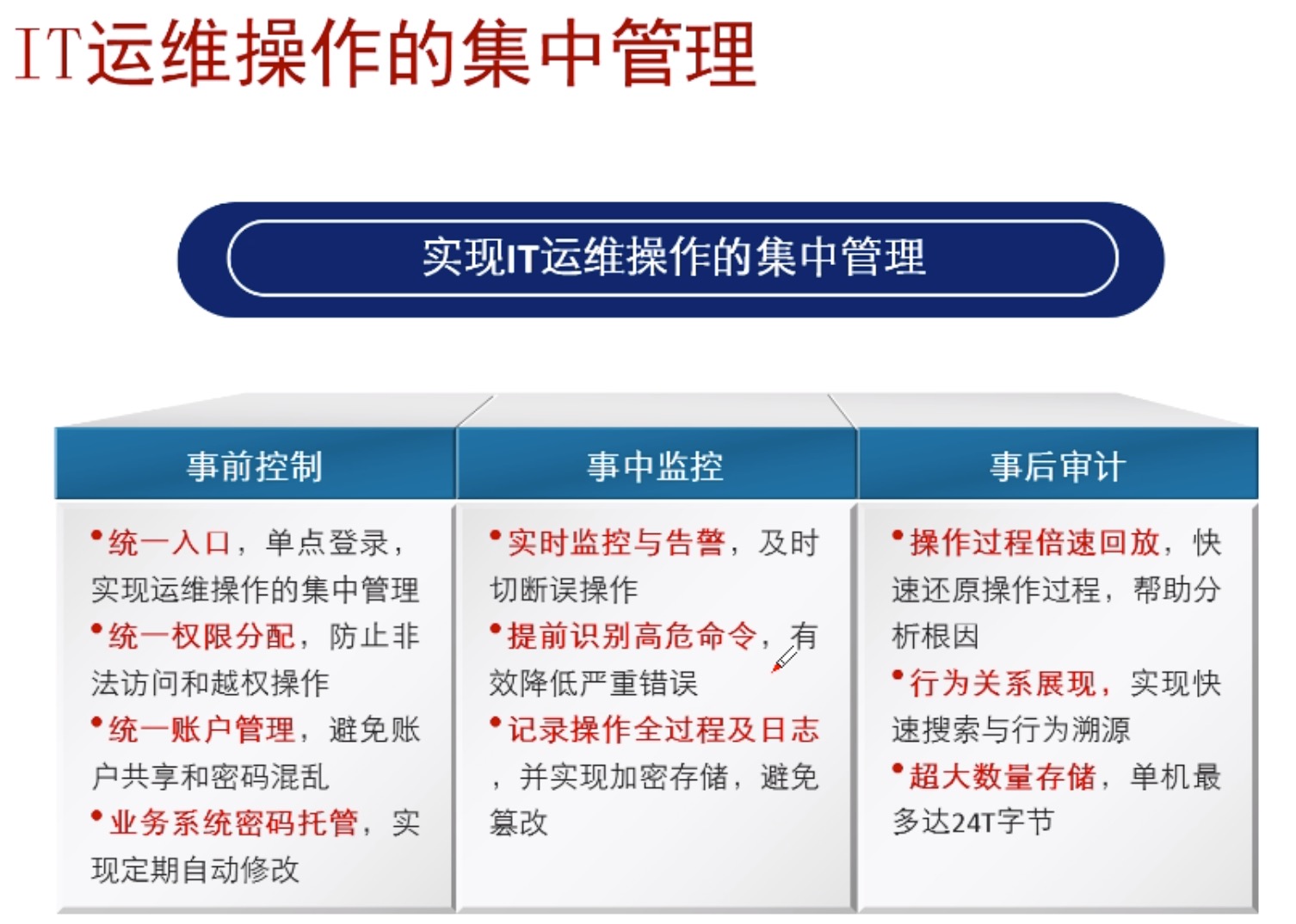

网络安全运维

安全策略:简单,稳定,安全

端口要加端口描述

脚本配置

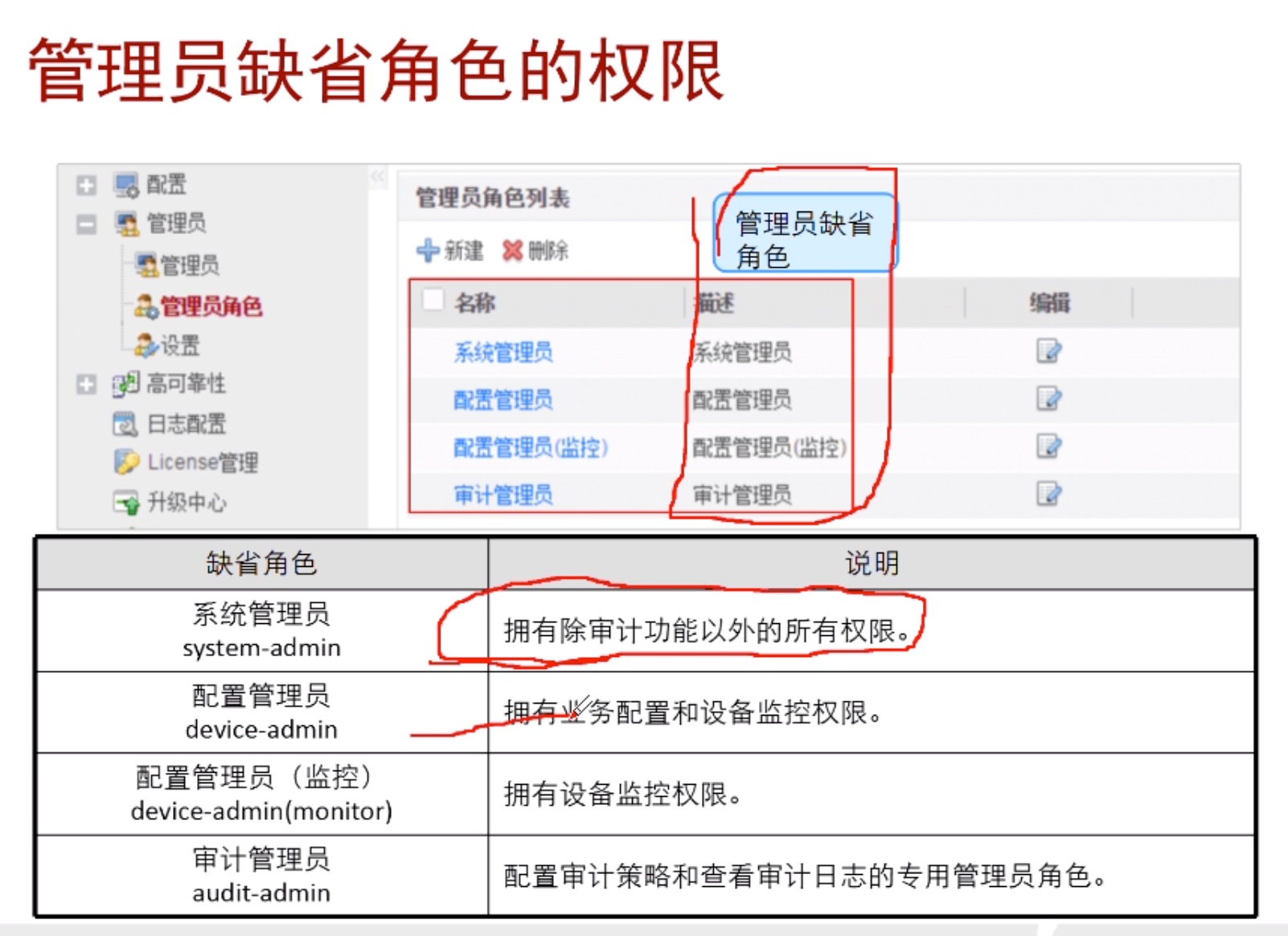

监控(类似只读)

QS 优先级?优先保证业务

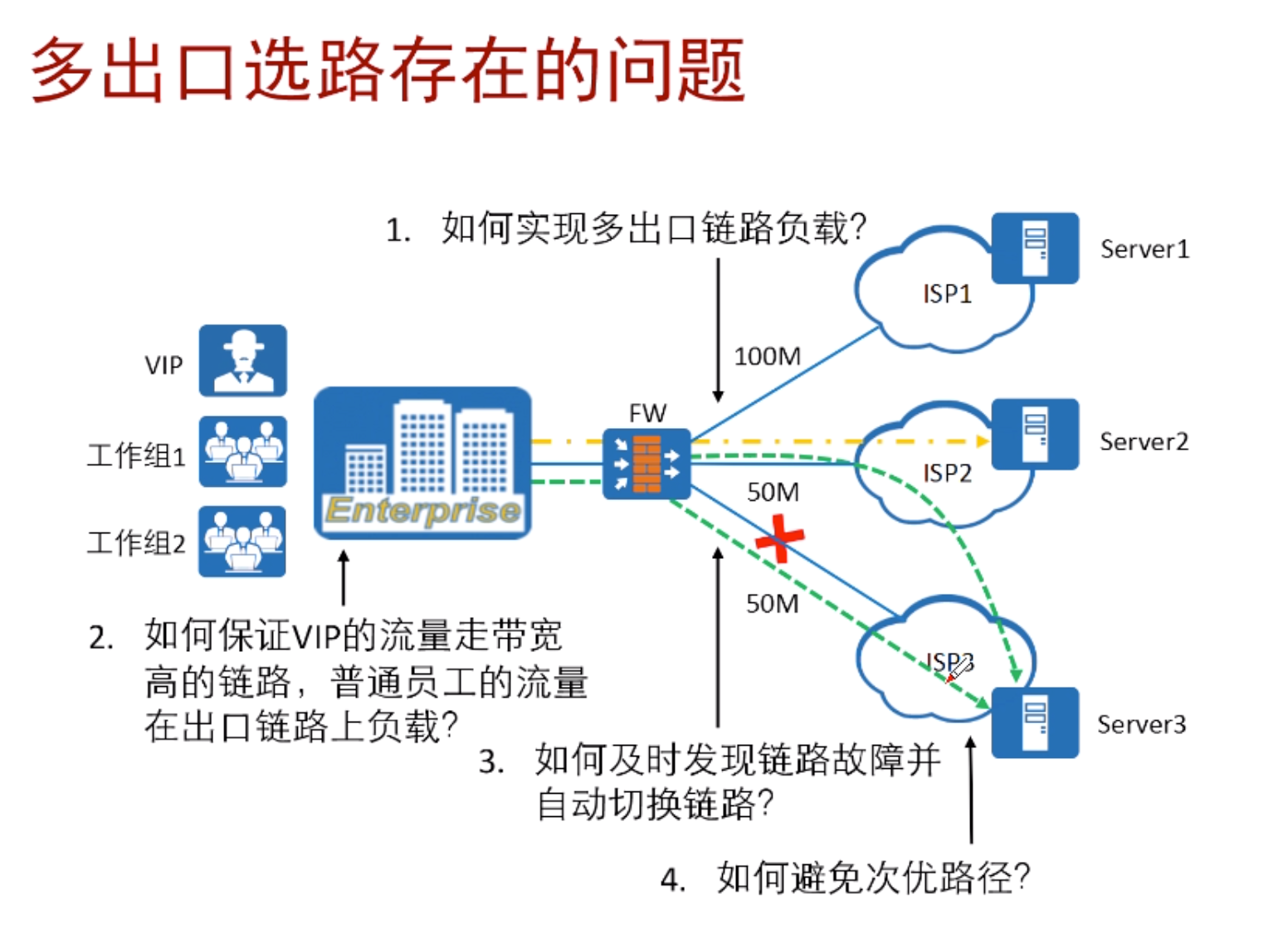

FW作为出口且有多条出口链路,两条链路一接,最起码也要做一个链路聚合(Eth-Trunck)

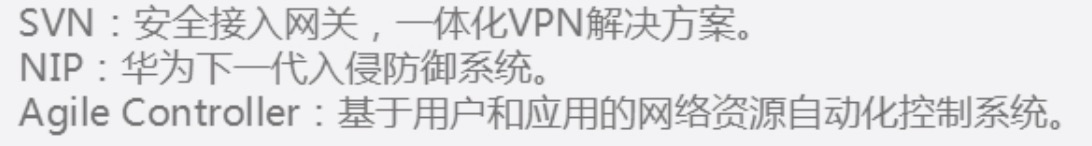

在ensp中,fw连接router,在实际中不会占用GE0/0/0(这是个管理口)

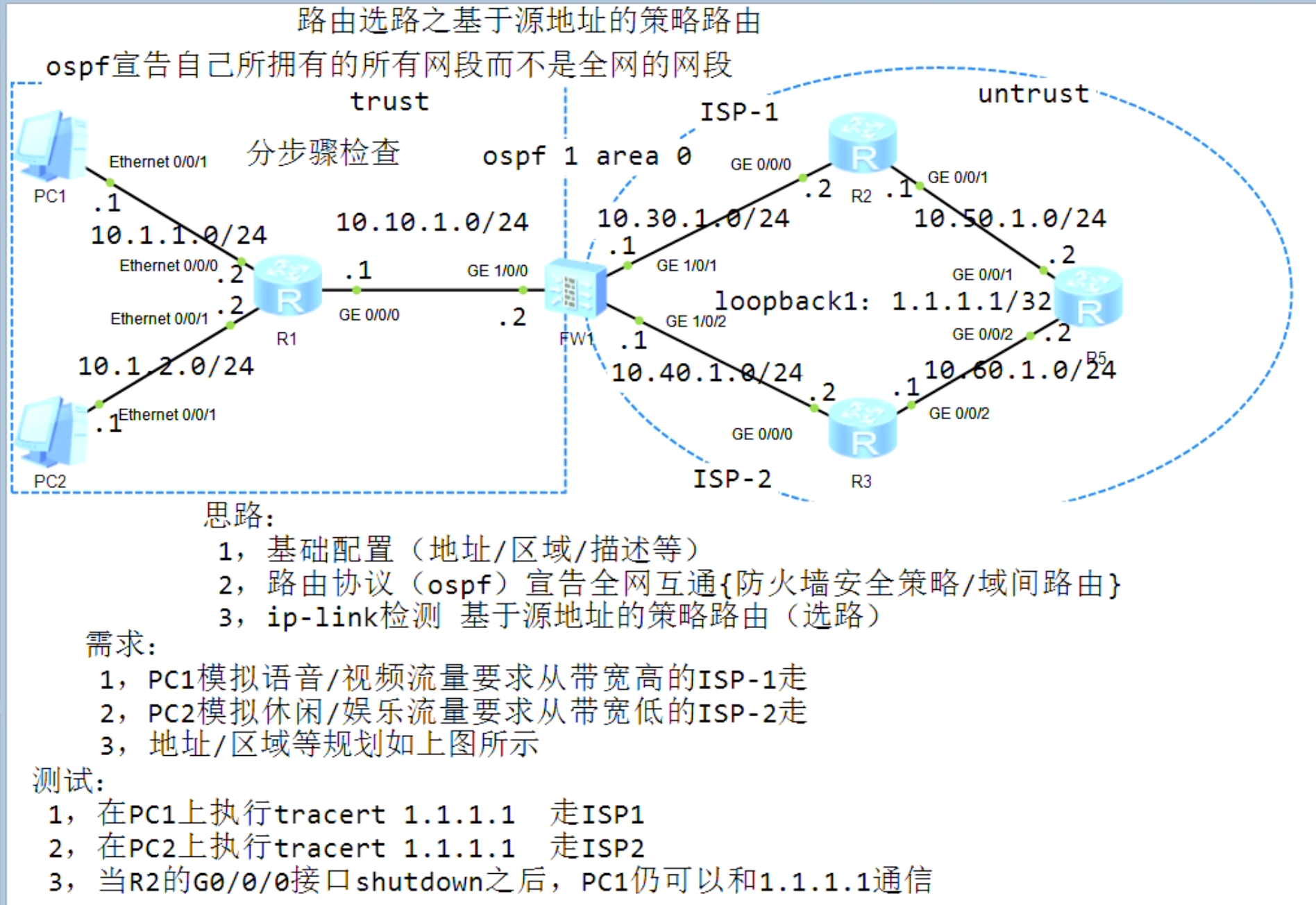

智能选路应用场景

网络差,如何优化:增加带宽,增加IP,调整点位

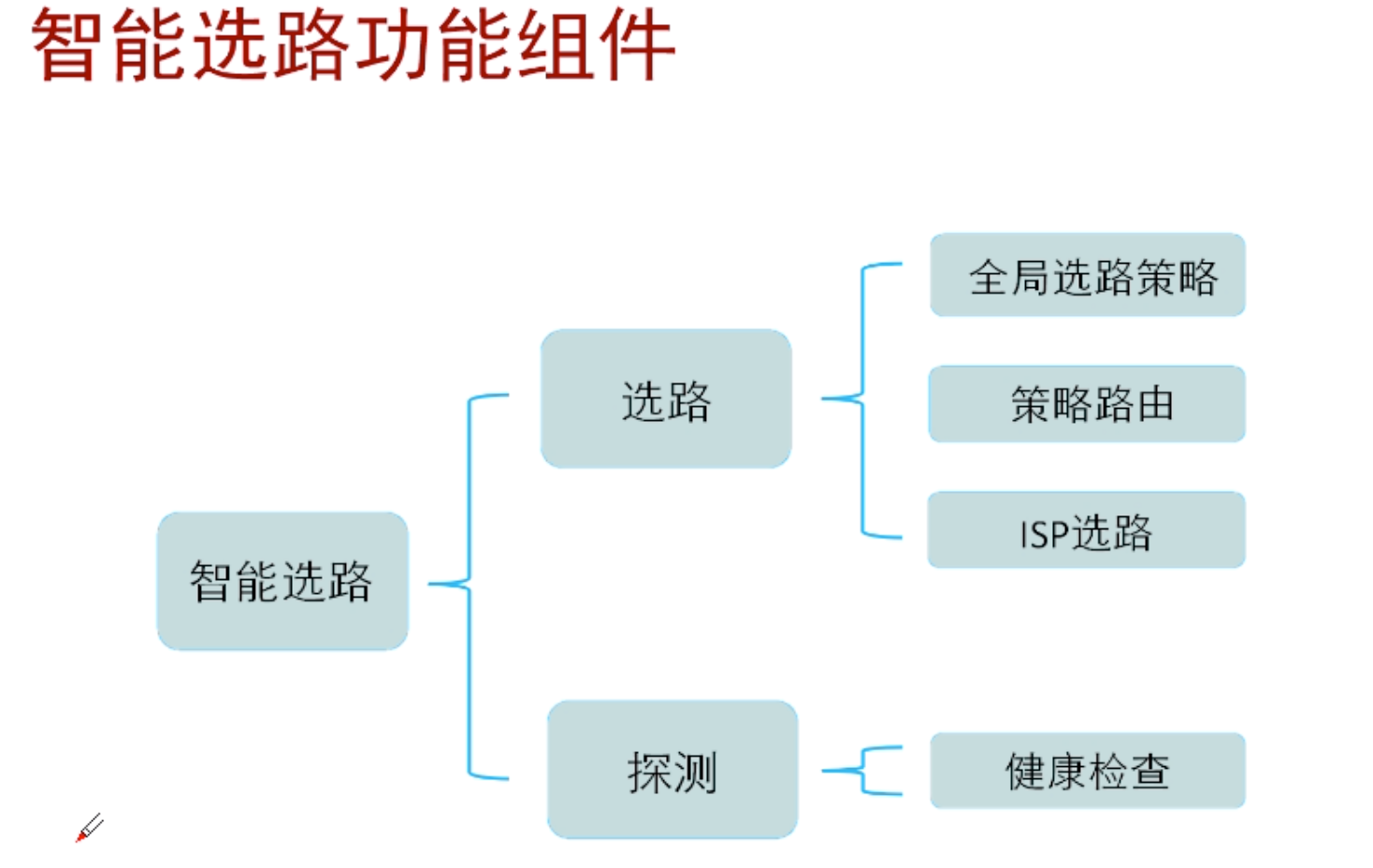

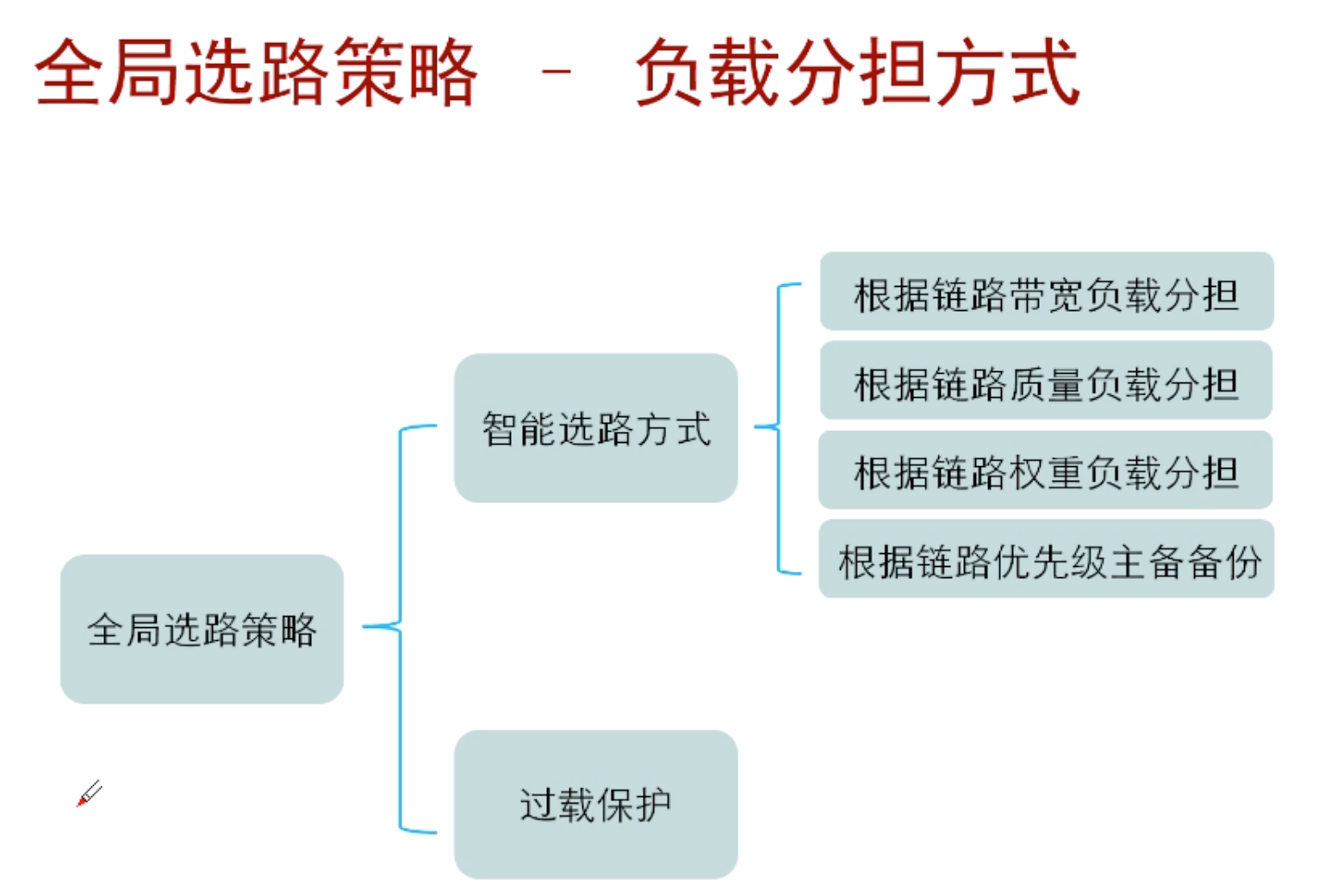

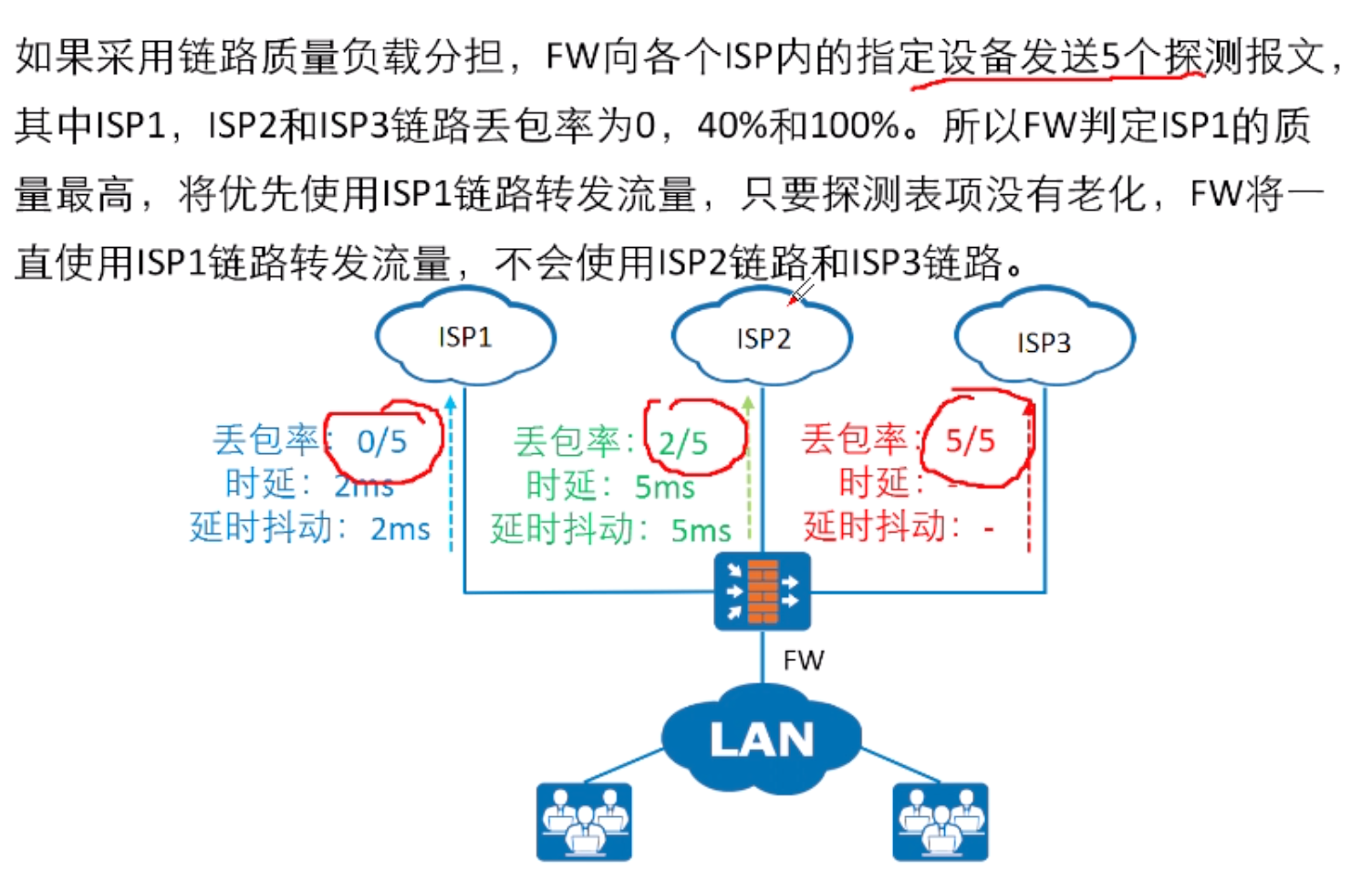

- 全局选路策略:动态选择出接口,充分利用资源

- 策略路由:依据制定的策略进行数据转发

- ISP路由:可以实现流量按照运营商转发,指定选路

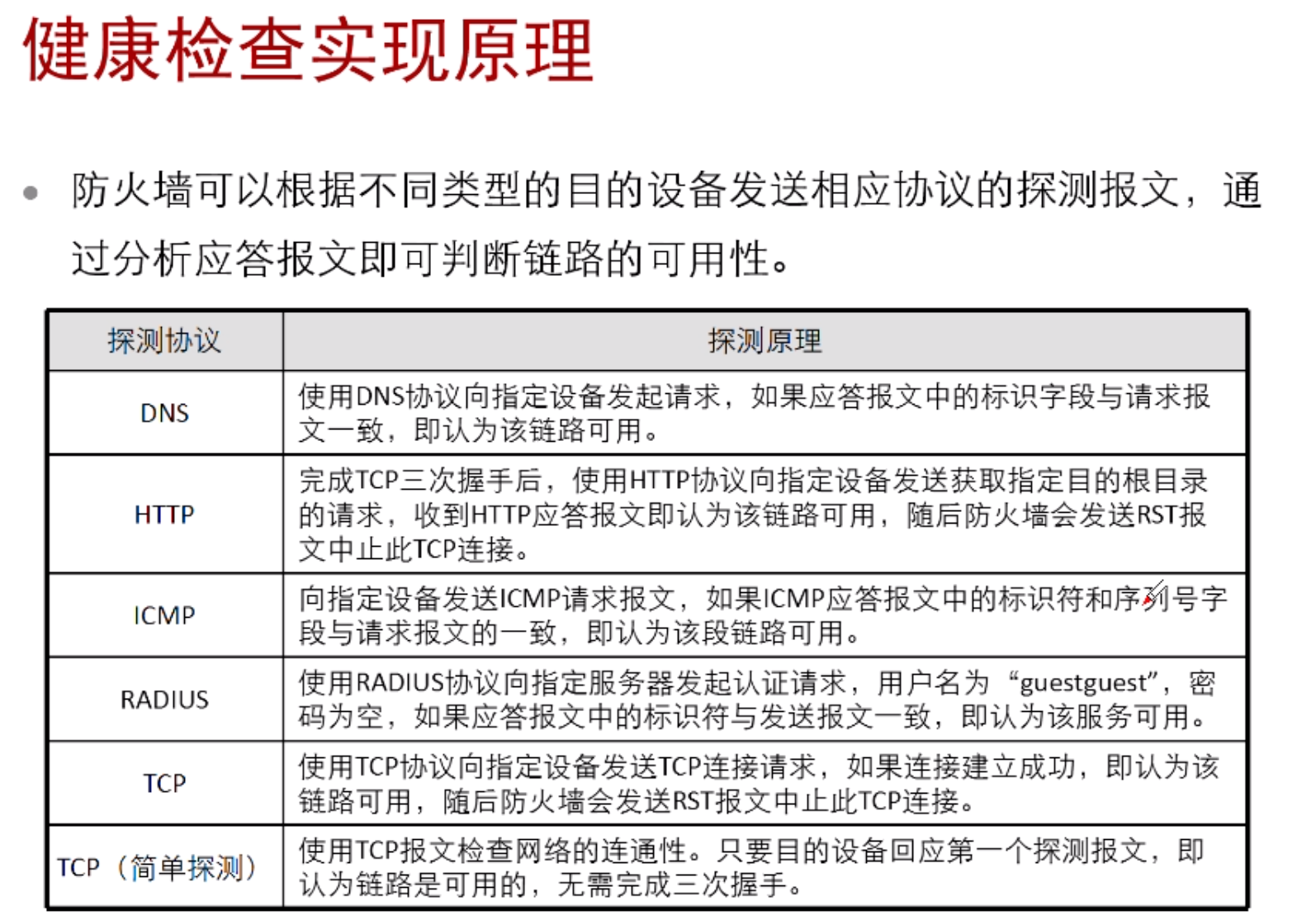

- 健康检查,感知服务器或链路状态变化,保证流量传输

园区网的四大敏捷特性:有线无线深度融合,业务随行,安全协防,IPCA质量感知(极少)

路由策略和策略路由的区别??

选路原理

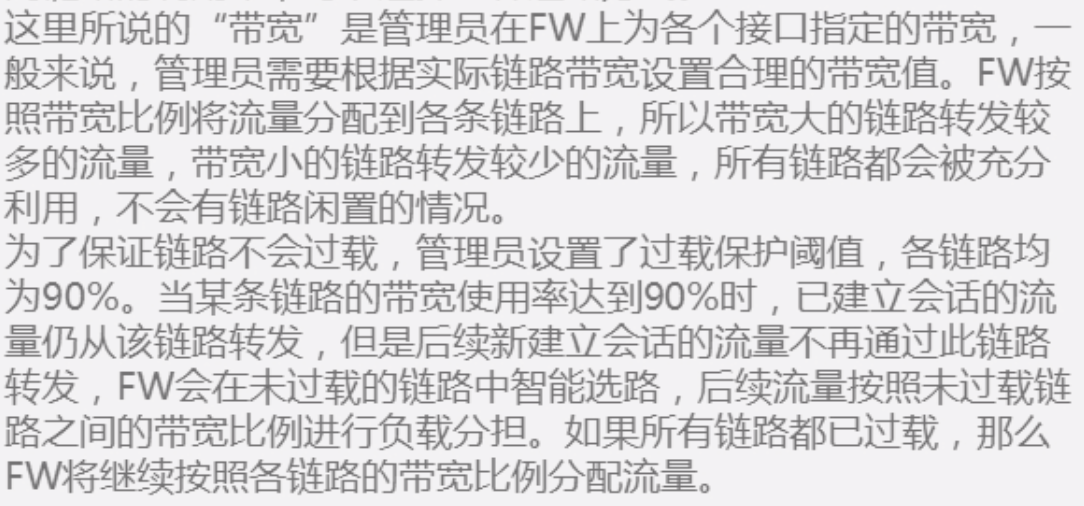

过载保护:有预值

- 根据带宽:默认的。原流量仍从该链路走,后续不再。并且全部过载,则继续根据比例分配流量

-

入方向?出方向?

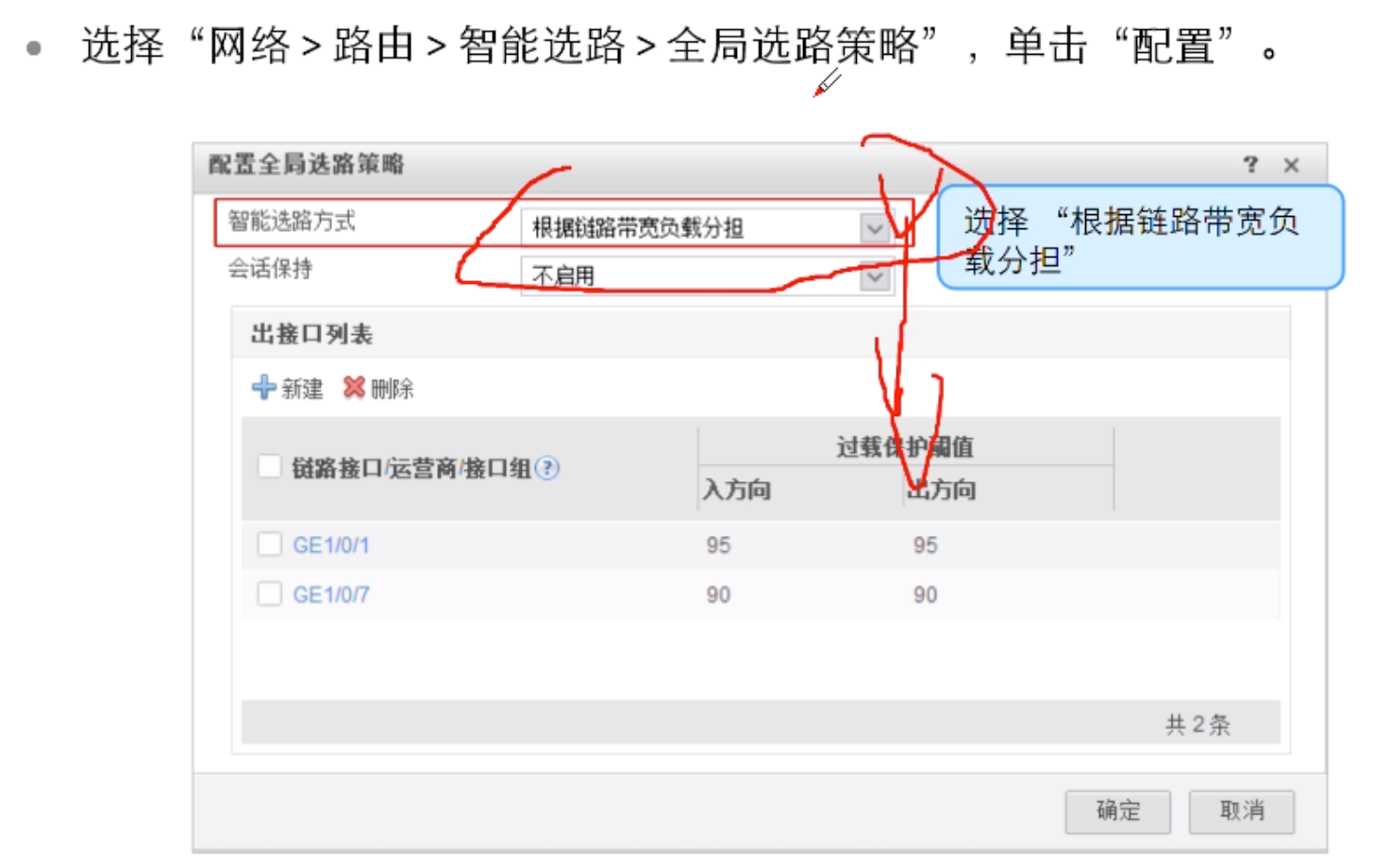

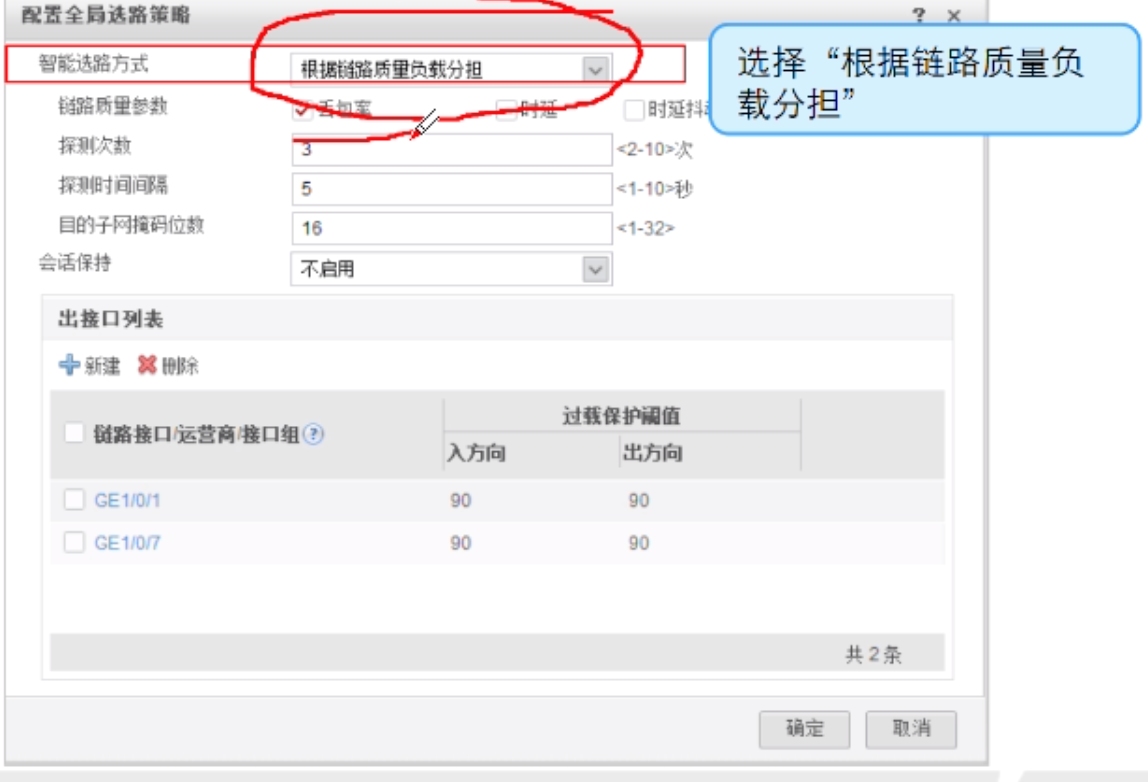

- 根据链路质量:保证质量,保证体验

-

- 根据链路权重:根据预设的权重

- 根据链路优先级:默认优先级高的,超过过载阈值时启用优先级次高的链路。(少用,不可能闲置)

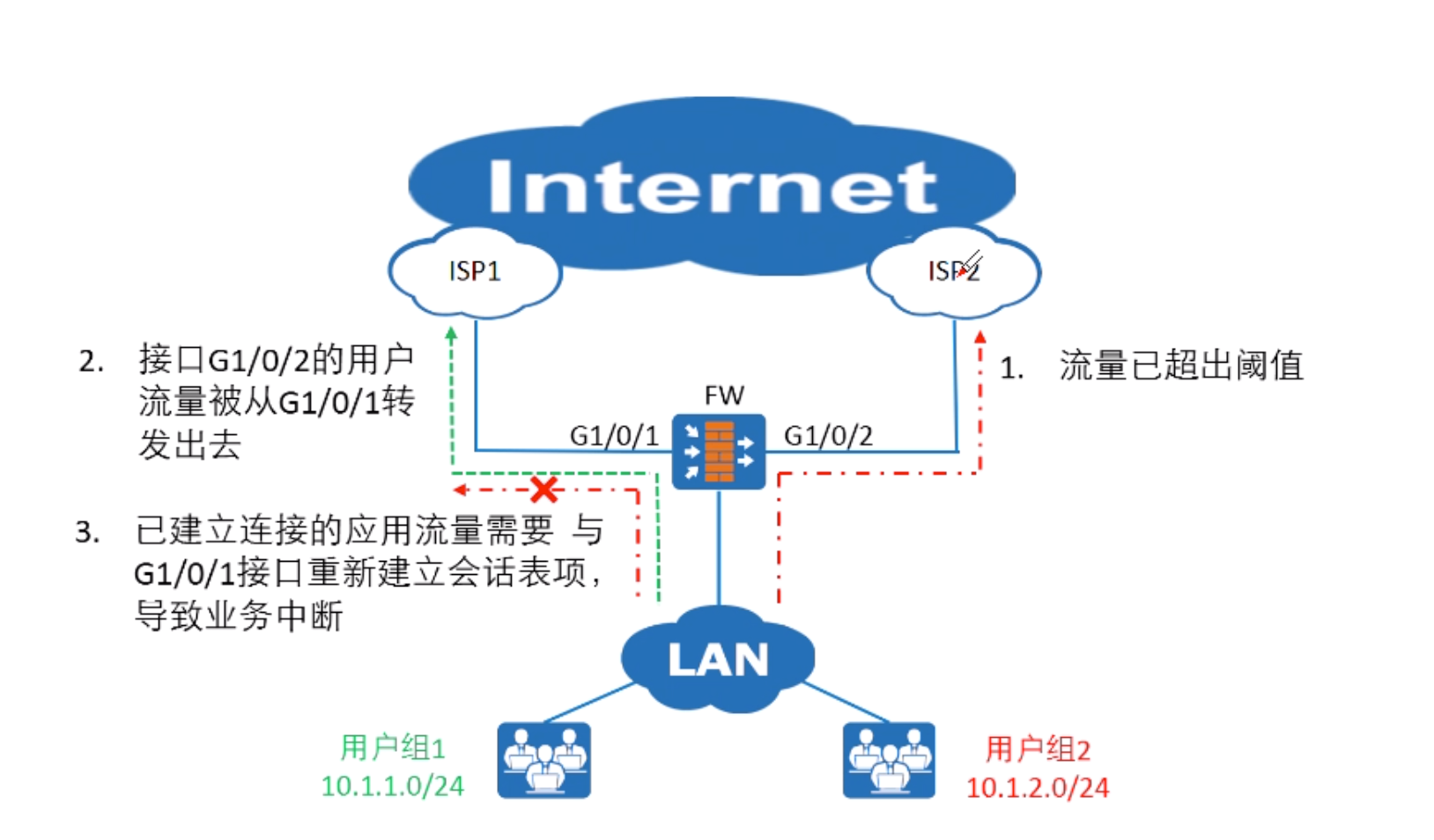

过载保护的问题

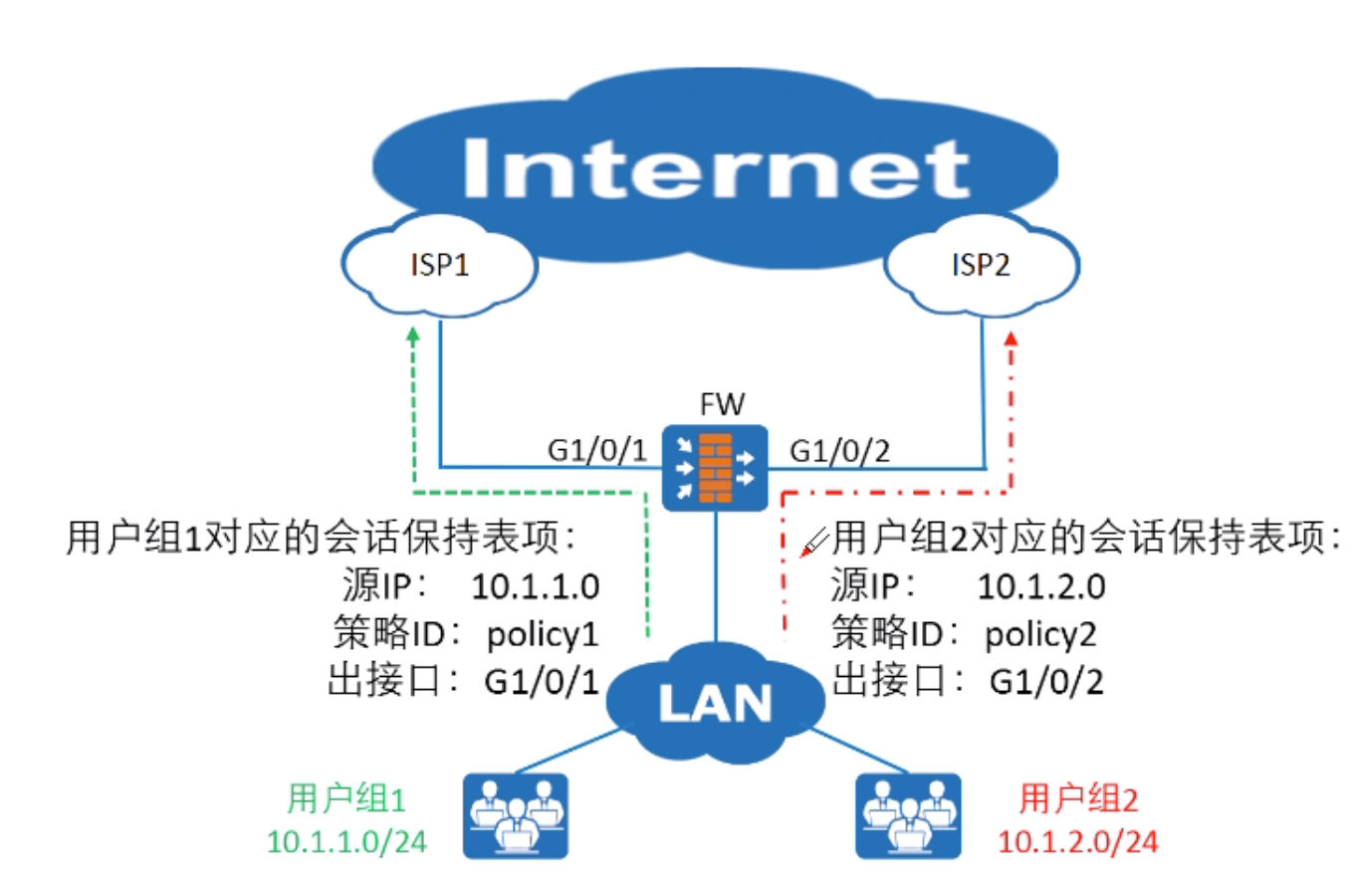

会话保持:

查看会话保持表项(要有流量经过才能查看到

display session persistence table

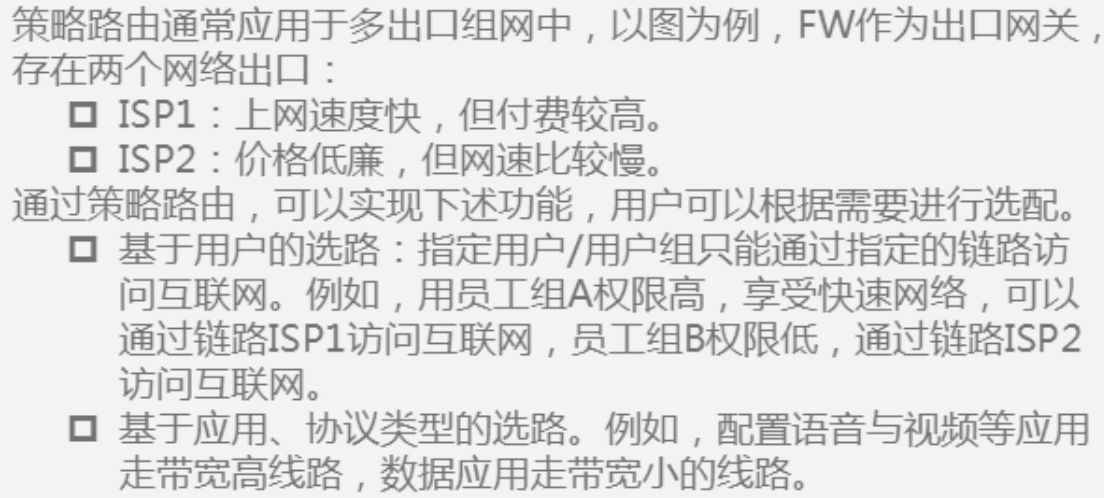

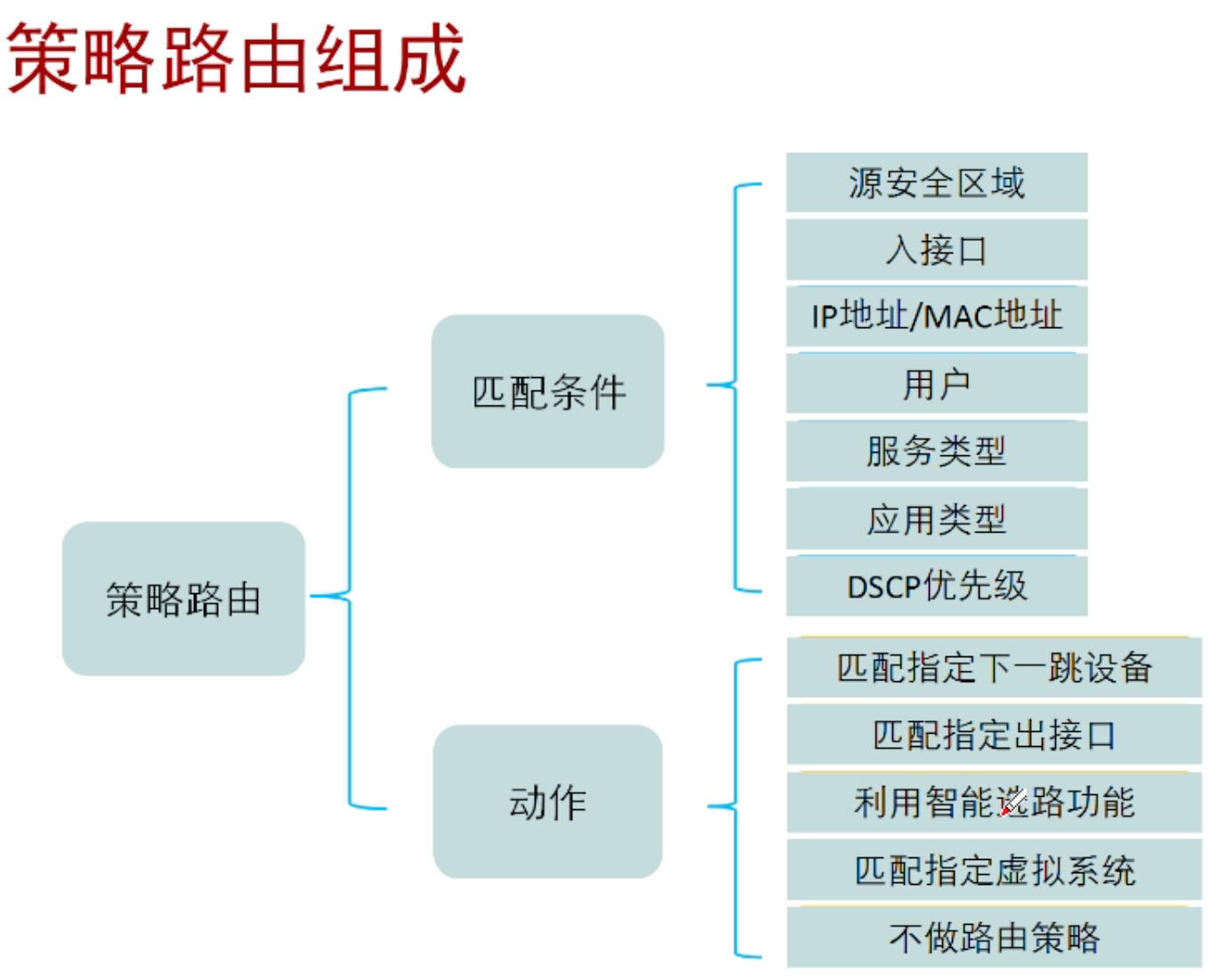

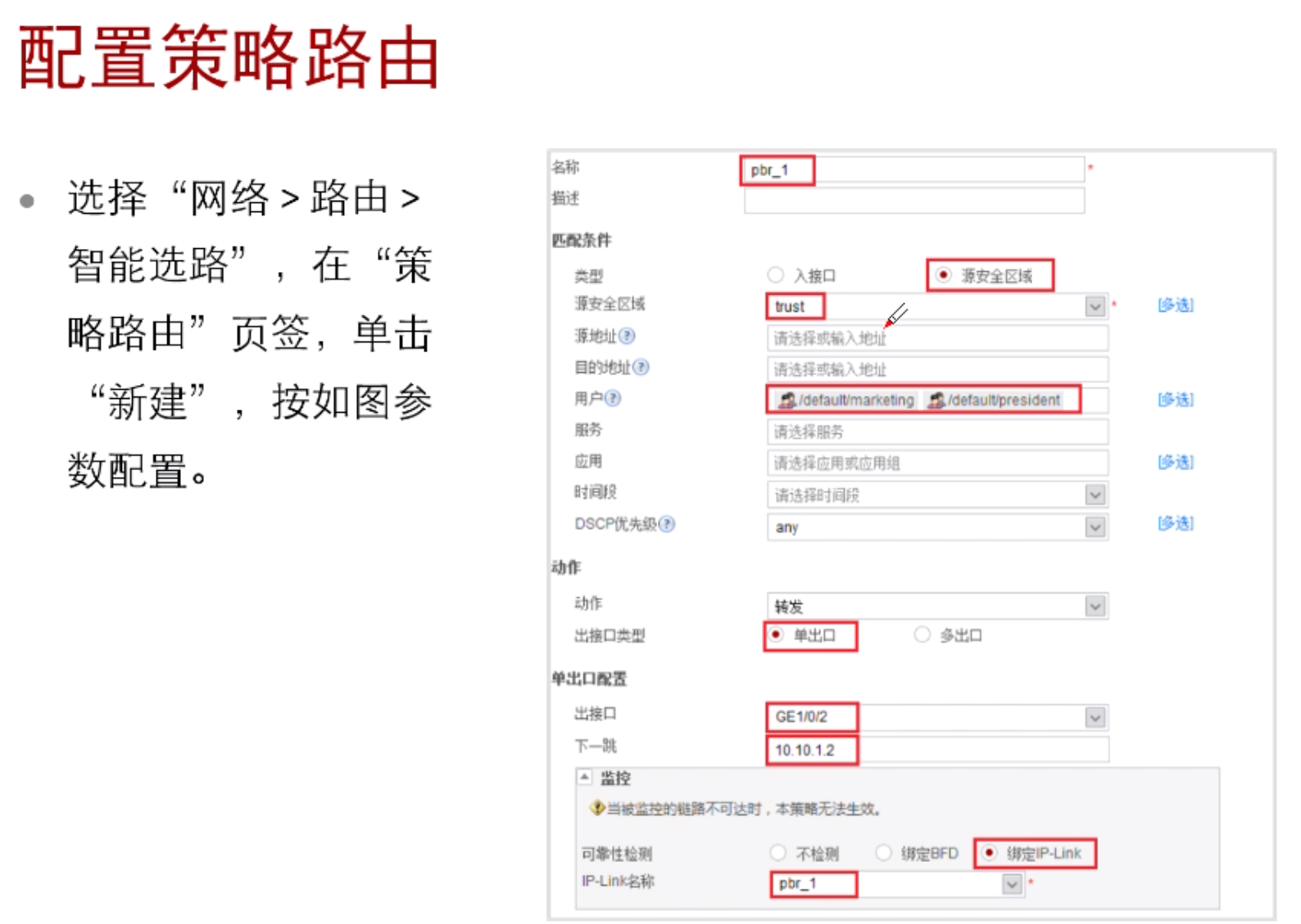

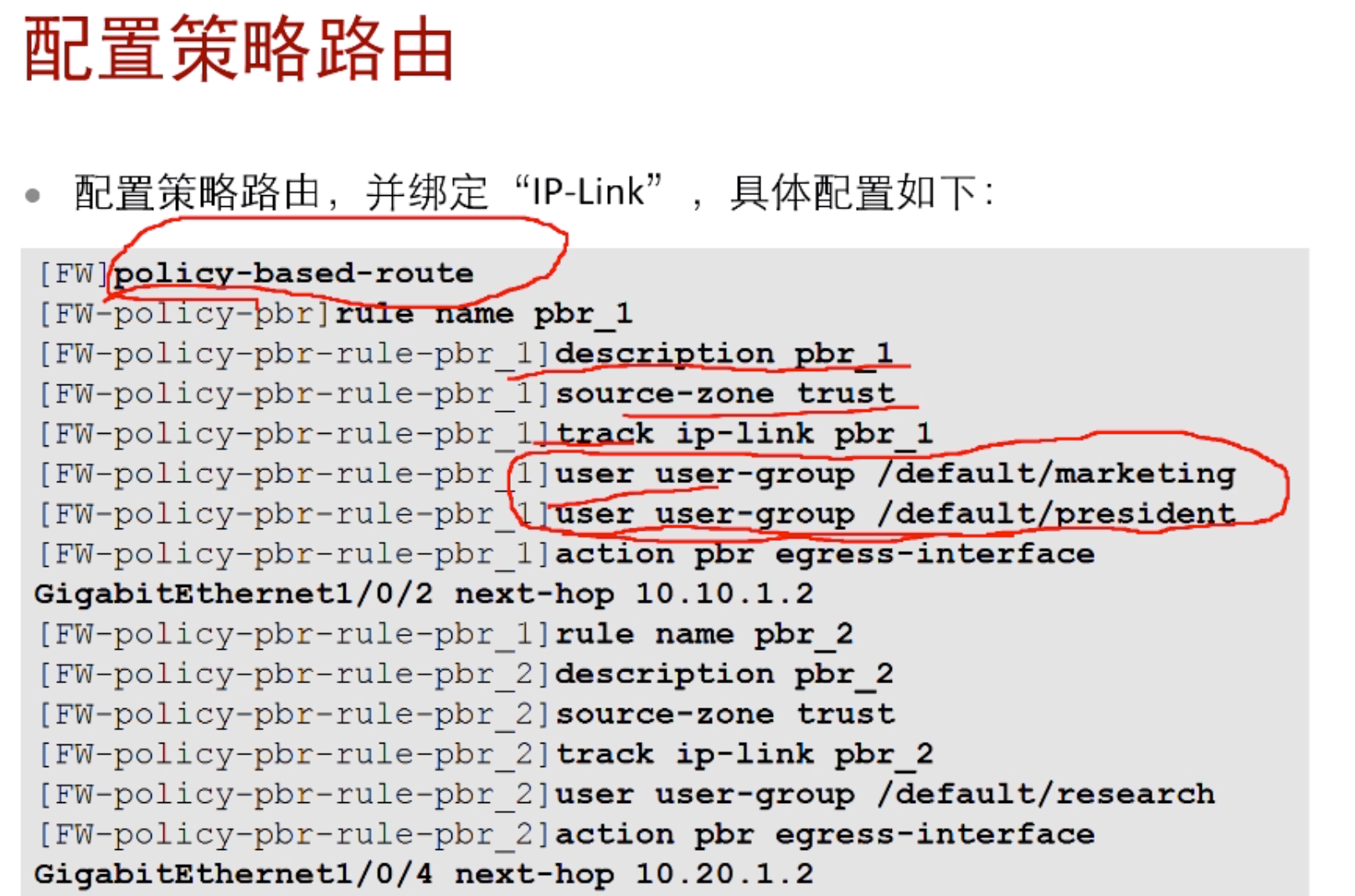

策略路由

依据用户制定的策略进行转发

bypass 直通模式,FW相当于透明

先看策略,无策略则按路由表转发

ISP选路

在FW连接多个ISP网络时,通过ISP选路可以使访问特定ISP的流量通过相应出接口转发,保证最短路径。

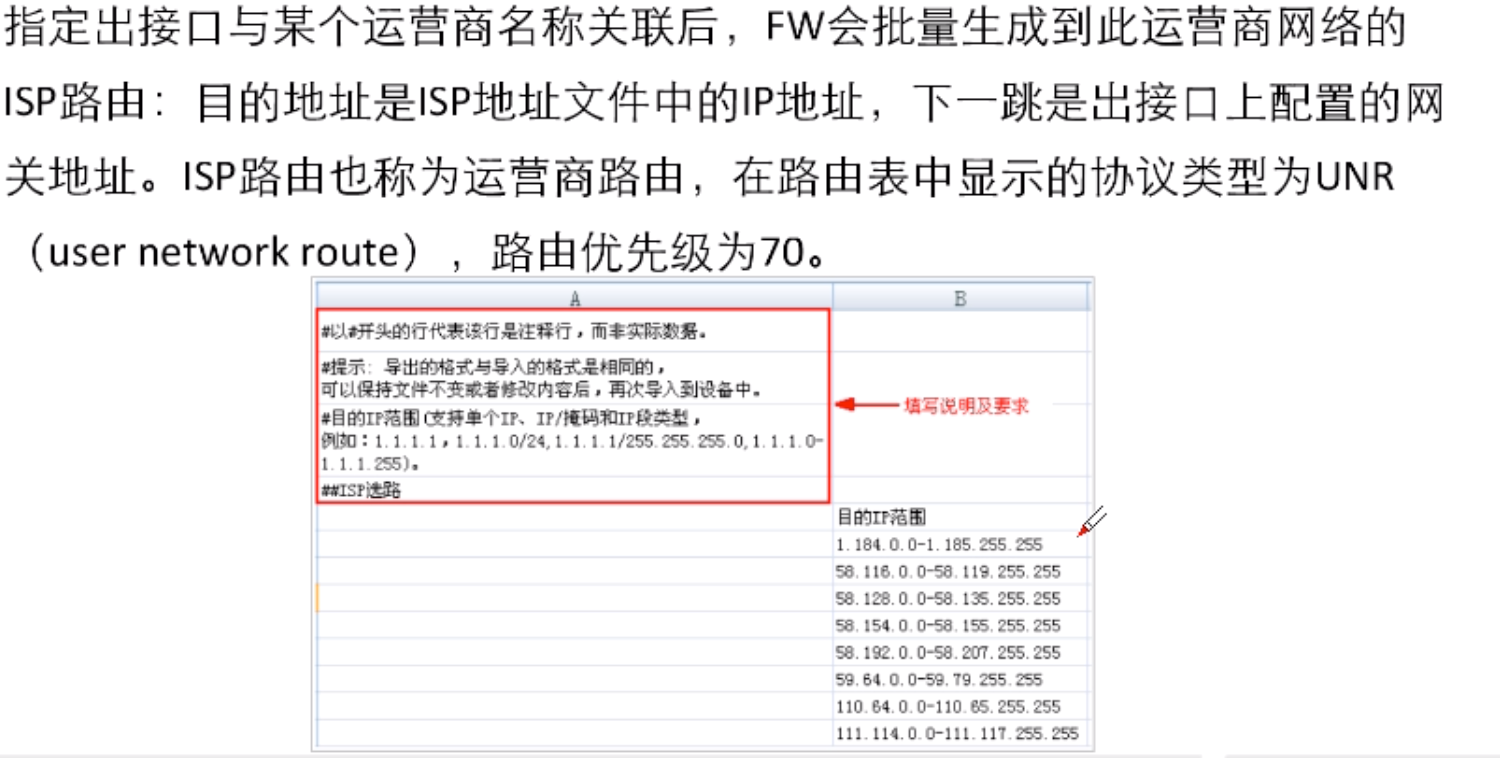

原理

写入CSV文件(该文件成为ISP地址文件),然后导入FW

导入ISP地址文件:Web界面操作 网络 > 路由 > 智能选路 > 运营商地址库

应用: 网络> 接口 > 编辑

可选:健康检查

探测到无法访问,对应ISP路由会被删除

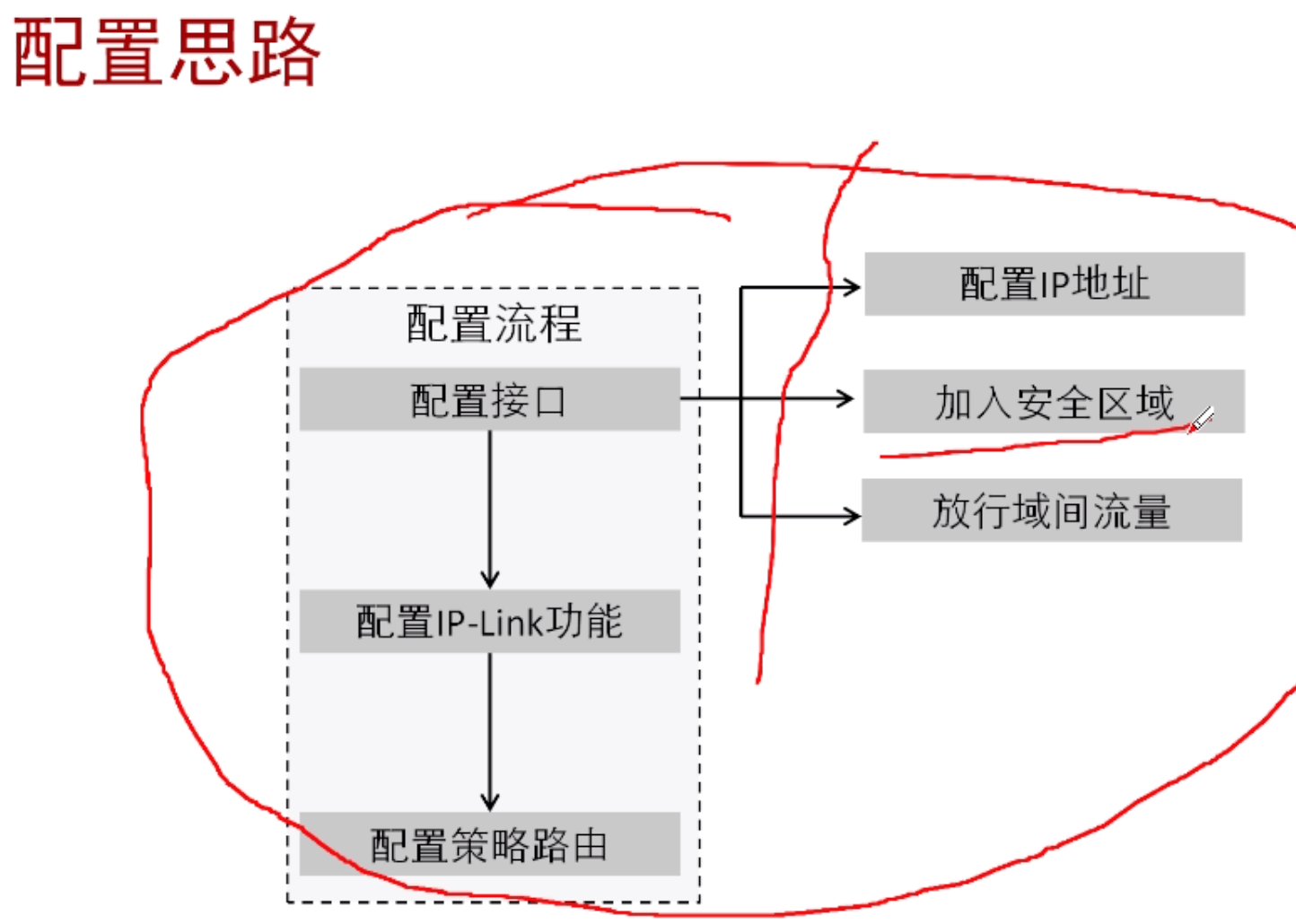

策略路由应用

修改名称,配置端口描述

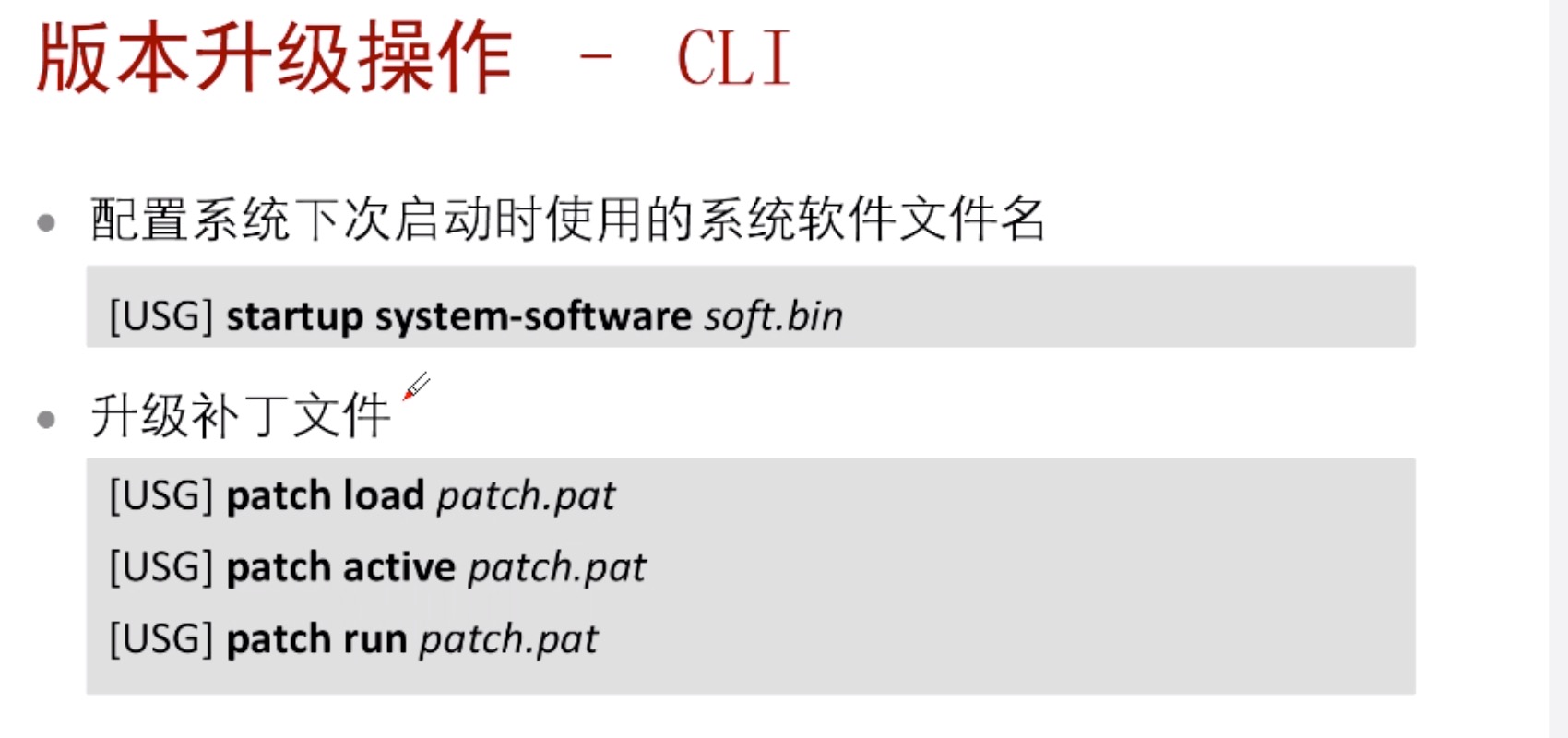

命令行

配置安全区域

interface GE1/0/2

ip address 10.10.1.1 24

quit

interface GE1/0/3

ip address 10.1.1.1 24

in GE1/0/4

ip add 10.20.1.1 24

firewall zone trust

set priority 85

add interface GE1/0/3

quit

firewall zone untrust

set priority 5

add interface GE1/0/2

add interface GE1/0/4

配置安全策略

security-policy

rule name policy_sec_sec_trust_untrust

source-zone trust

destination-zone untrust

action permit

source-address 10.1.1.0 24

一定要写action,不然默认不允许通过

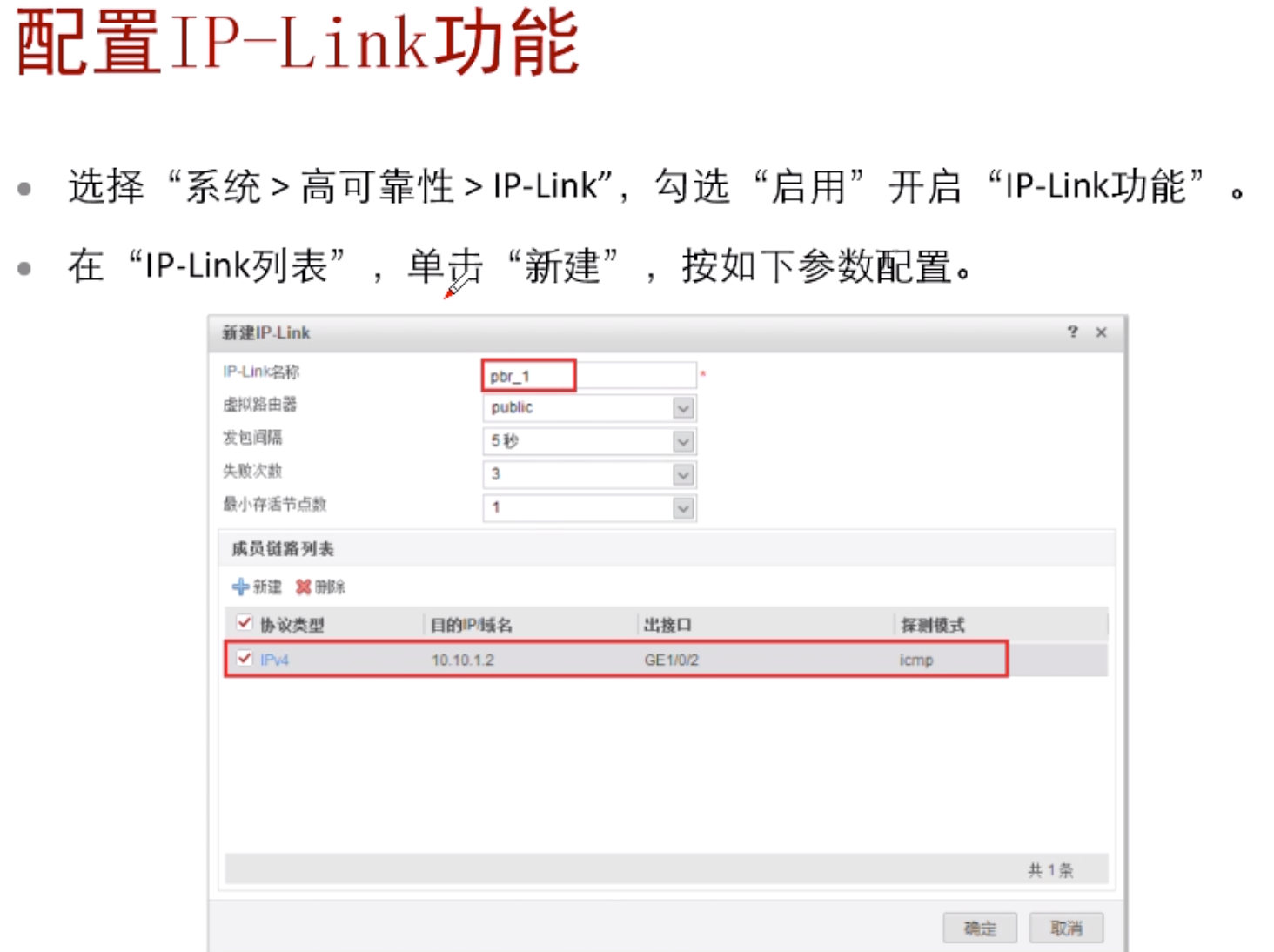

配置IP-Link

目标ip 通过 xx 端口

ip-link check enable

ip-link name pbr_1

destination 10.10.1.2 interface GE 1/0/2

quit

ip-link name pbr_2

destination 10.20.1.2 interface GE 1/0/4

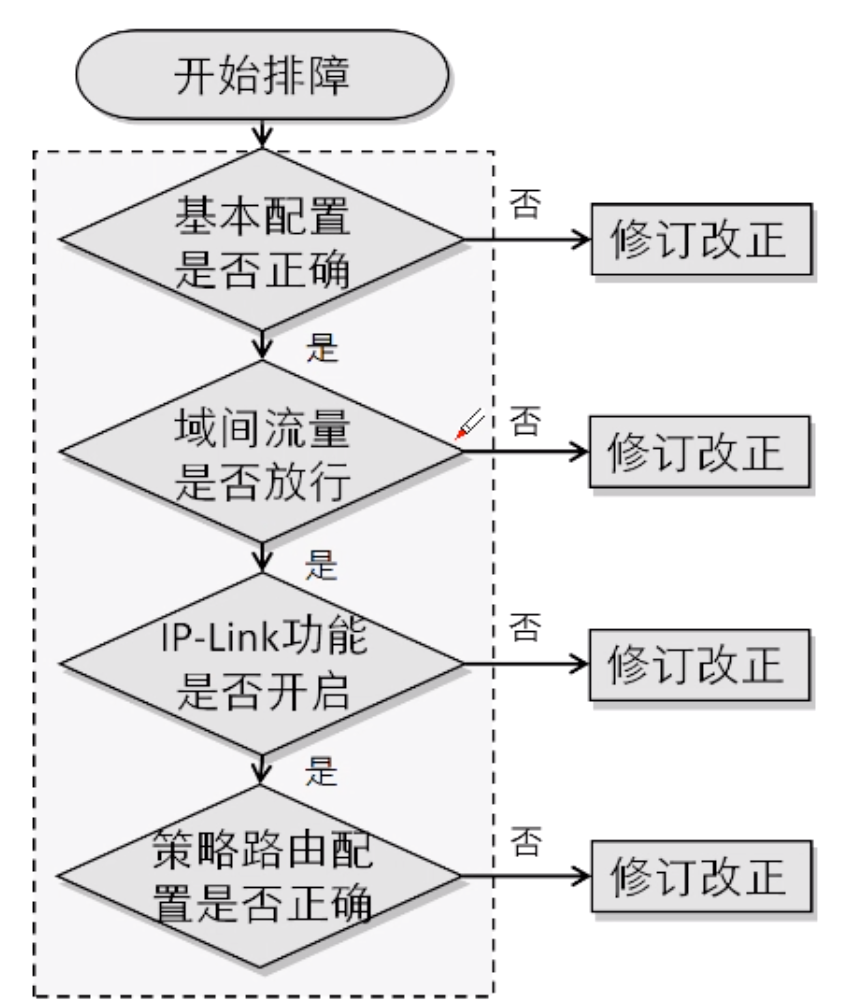

故障排查

主要问题多为域间流量是否放行

实验

实验脚本

R1:

sys

sysname r1

int e0/0/0

ip add 10.1.1.2 24

des to-pc1-e0/0/1

q

int g0/0/0

ip add 10.10.1.1 24

des to-fw-g1/0/0

q

int e0/0/1

des to-pc2-e0/0/1

ip add 10.1.2.2 24

Dis cu | in ip-link

「真诚赞赏,手留余香」

真诚赞赏,手留余香

使用微信扫描二维码完成支付