方向

先明确方向还是得看招的人的,已知部分方向为:

- 入侵检测(基于主机的HIDS和基于网络的NIDS)

- 蜜罐

- waf

- 防火墙

- 日志与审计安全

- 漏洞扫描系统(web、软件、iot等)

- 端点检测和响应解决方案 (EDR)和端点保护平台(EPP)

下面的可以看来了解一下

入侵检测(基于主机的HIDS和基于网络的NIDS)

内容有所参考你需要得开源入侵检测系统都在这里

- C++ 94.9%

- 免费付费区别是过滤规则,免费的规则来自于社区

体系结构:

- 数据包嗅探模块,主要负责监听网络数据包,并根据TCP/IP协议解析数据包。

- 预处理模块,1.包重组预处理器,它的作用是为了防止攻击信息被拆分到多个包中而 逃避了Snort的检测;2.协议编码预处理器,它的功能是把数据包协议解码成一个统一的格式,再传送给检测模块;3.协议异常检测预处器。

- 检测引擎模块,当预处理器把数据包送过来后,检测引擎将这些数据包与三维链表形式的检测规则进行匹配,一旦发现数据包中的内容和某条规则相匹配,就通知报警模块。

- 报警/日志模块,检测引擎将数据包传送给报警模块后,报警模块会根据规则定义(alert,log..)对其进行不同的处理(数据库,日志)。

上图和介绍 来源SNORT入侵检测系统 | WooYun知识库

- Shell 73.6%

- 带有UI

包罗万象

Security Onion里面的组件包括:snort(入侵检测引擎)、suricata(入侵检测引擎)、bro(入侵检测分析系统)、sguil(入侵检测分析系统)、squert(前端显示)、snorby(前端显示)、wireshark(抓包)、xplico(流量审计)。大致分类如下:

- 完整数据包捕获;

- 基于网络和主机的入侵检测系统(HIDS和NIDS);

- 强大的分析工具

上图和介绍来源 Security Onion介绍 - 知乎

- C 88.1%

Engine

- Network Intrusion Detection System (NIDS) engine

- Network Intrusion Prevention System (NIPS) engine

- Network Security Monitoring (NSM) engine 等等

network security monitor (NSM)

- C++ 51.4% Zeek 44.6%

- C 87.2%

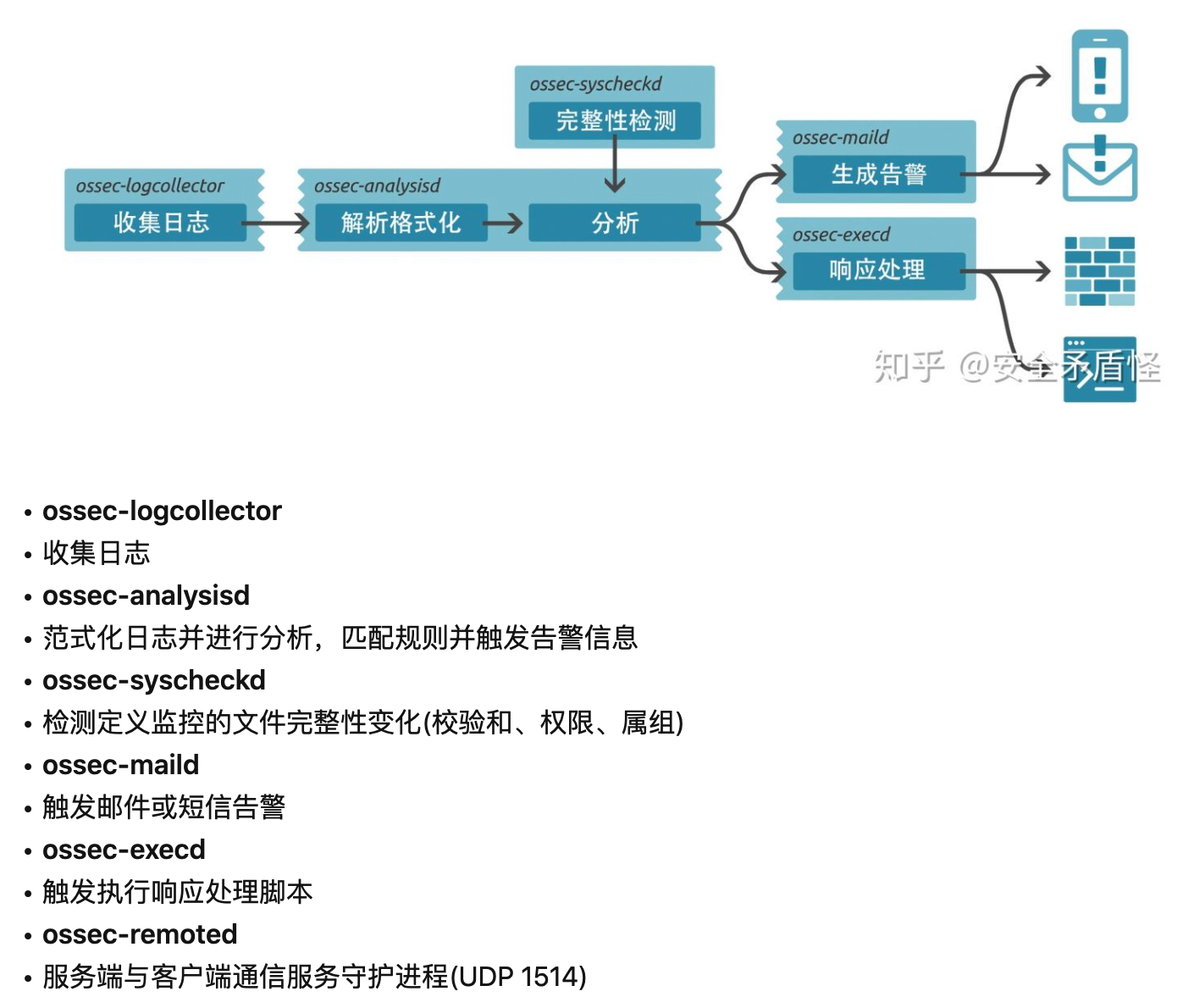

- log analysis 日志分析

- file integrity checking 文件完整性检查

- policy monitoring 监控策略

- rootkit detection 加载到操作系统内核中的恶意软件 检测

- real-time alerting 实时提醒

- active response

- C++ 81.1%

- security and data integrity tool for monitoring and alerting on file & directory changes.

- C 84.7%

- 被开发成Tripwire的一个替代品

蜜罐

初步了解可以看谈谈蜜罐(调研)与内网安全 - 知乎了解部分开源蜜罐

功能性可以参考 长亭谛听白皮书 默安-从蜜罐发展看攻击欺骗应用趋势

- OpenCanary

Python, 依赖于twisted的python库实现 可以参考:

- web端 p1r06u3/opencanary_web: The web management platform of honeypot 但是用的python2.7

- opencanary二次开发(1)-日志格式 | pirogue

- HFish

Go编写 参考:

- 官方文档 蜜罐服务说明

- 稍老HFish 蜜罐使用心得 | ciker

- 使用参考渗透测试-Hfish蜜罐的搭建与使用

WAF

可以直接看2021年十大开源waf - 知乎

防火墙

一般人好像都推荐用Pfsense:免费开源的应用层防火墙 - FreeBuf网络安全行业门户

日志审计

- star 13.1K C 86.2%

推荐 | 10个好用的Web日志安全分析工具 - Bypass - 博客园

漏洞扫描系统

最好用的开源Web漏扫工具梳理 - FreeBuf网络安全行业门户

EDR

ComodoSecurity/openedr: Open EDR public repository

详见Ten Open-Source EDR Tools to Enhance Your Cyber-Resilience Factor

蜜罐

实现相关

功能相关

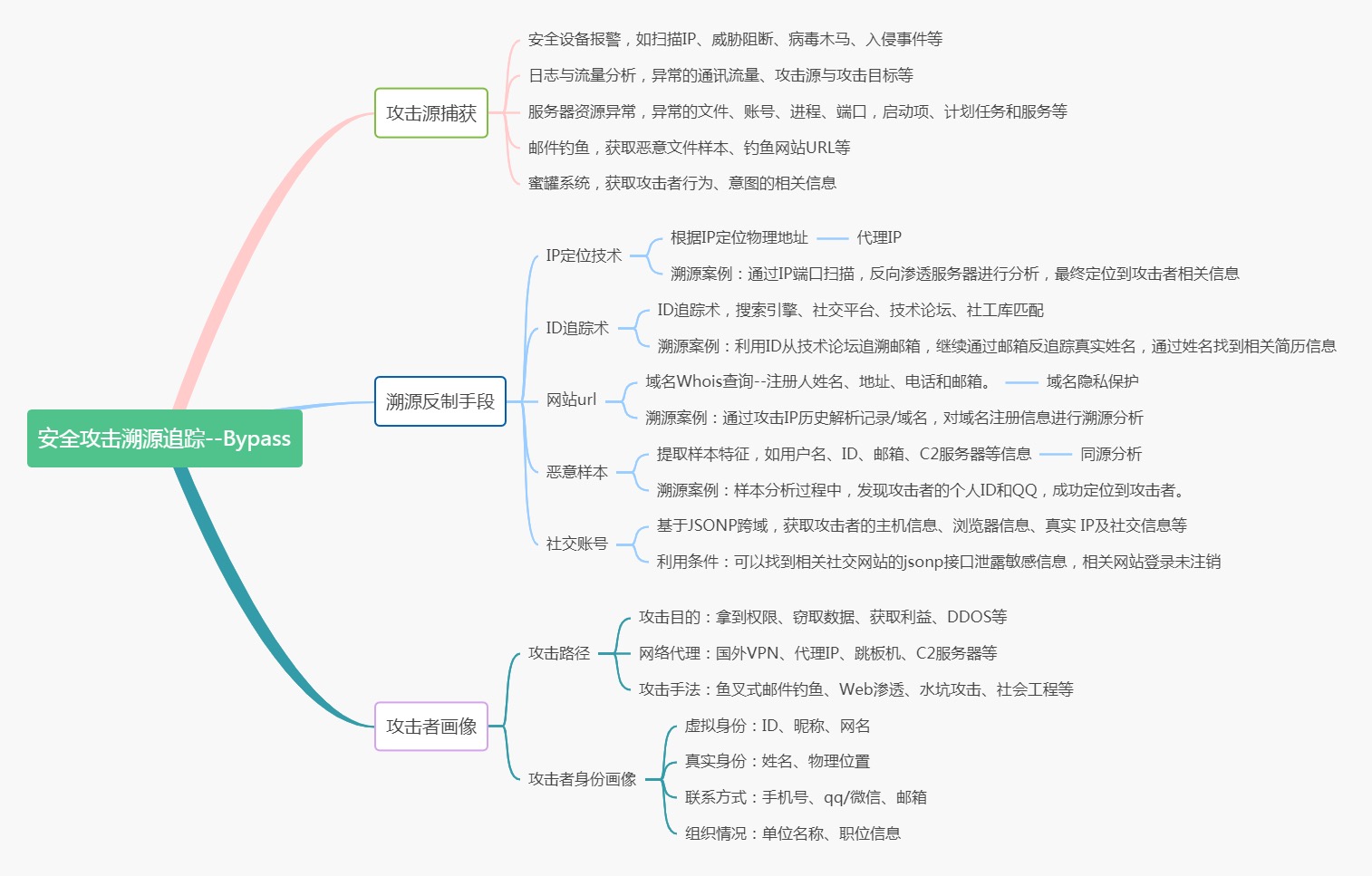

溯源

bypass图,来自群内

与群友交流后,学习到了 溯源方法:

- 游览器UA识别

- ip

- 游览器端js执行

- webrtc

- jsonp 获取社交账户的信息 (如百度id)

- post message(类似jsonp)

- 连接软件的(如mysql客户端)../PermanentBox/mysql蜜罐客户端任意文件读取 摘录

游览器端js执行的一些骚操作:

- 主机设置proxy_pass到某个网站,nginx配置某个路径的js为本机的溯源js,这样没有蜜罐特征

反蜜罐识别

- 无痕游览器/防指纹游览器

- js识别

- iiiusky/AntiHoneypot-Chrome-simple: Chrome 蜜罐检测插件

针对../RelatedBox/mysql蜜罐识别 摘录进行反制

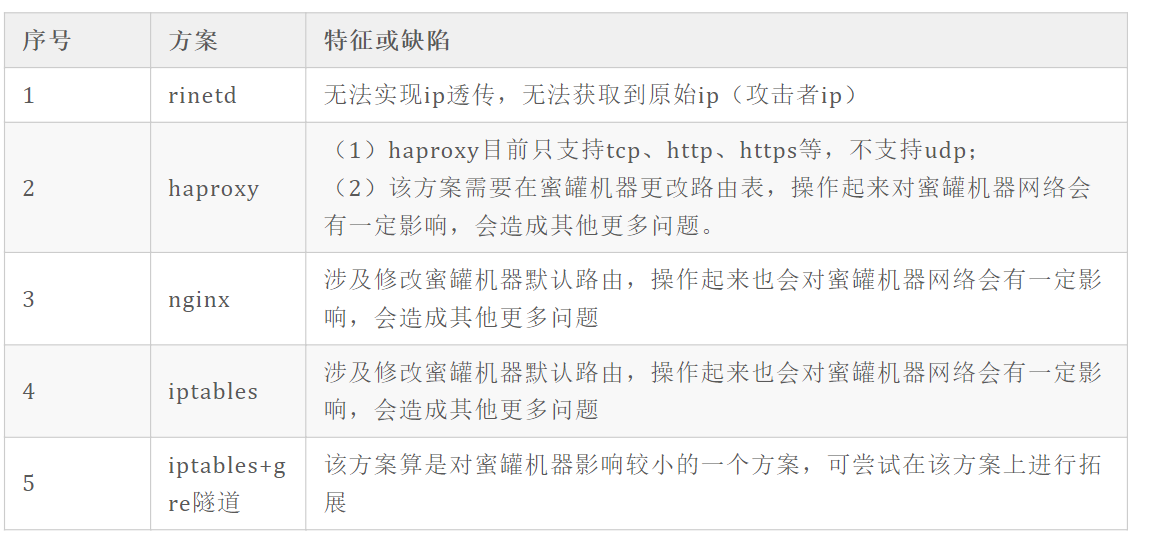

端口流量转发(透传ip)

感觉就是两机子建立gre隧道后,源机子设置DNAT(目标地址转换)将数据包转发到蜜罐中(或者蜜罐群的网关机子这种,使用点到多点GRE隧道),在docker中也可以实现透传ip的,接下来难点就是识别恶意流量了(倒)

Gre隧道

通用路由封装或 GRE 是一种协议,用于将使用一个路由协议的数据包封装在另一协议的数据包中。“封装”是指将一个数据包包装在另一个数据包中。GRE 是在网络上建立直接点对点连接的一种方法,目的是简化单独网络之间的连接。适用于各种网络层

** 例如**,假设一家公司需要在位于两个不同办公室的局域网之间建立连接。两个 LAN 都使用最新版本的互联网协议IPv6。但是,为了从一个办公网络到达另一个办公网络,流量必须通过一个有些过时的网络,仅支持较旧的 IPv4 协议。 借助 GRE,该公司可以将 IPv6 数据包封装在 IPv4 数据包中,然后便可通过此网络传输流量。回到那个类比,IPv6 数据包是汽车,IPv4 数据包是渡轮,而第三方网络则是水。

「真诚赞赏,手留余香」

真诚赞赏,手留余香

使用微信扫描二维码完成支付

来源

来源