前言

有段时间也没有写点东西发到博客上面去了,这次的内容会有点不一样,更像是朋友之间聊天,聊聊进展,聊聊感悟,聊聊前景。主要也是因为今天前辈发了个应届毕业生or准应届生甲乙方该怎么选给我。

背景知识

先说说我所了解的目前行业吧,我自顾自地把公司分为三类:轻装上阵、小康和高度发达。

高度发达(腾讯、阿里、字节等)特征为业务多且广,主招专精人才,主要职责分为挖掘内部产品漏洞(web 或内部 waf 之类的)、内部红蓝对抗、内部安全产品开发(如自研 hids 等)。内部基础安全设备肯定样样齐全(猜测,只能管中窥豹),至少涵盖了 EDR(包含 dlp 和杀毒)、HIDS、WAF、NIDS、MDM( 移动设备管理)、威胁情报系统等等。DevSecOps 的几种自动检测(SCA,SAST,DAST,IAST)估计也是普遍运用着的。tx 的零信任也是建成了的。

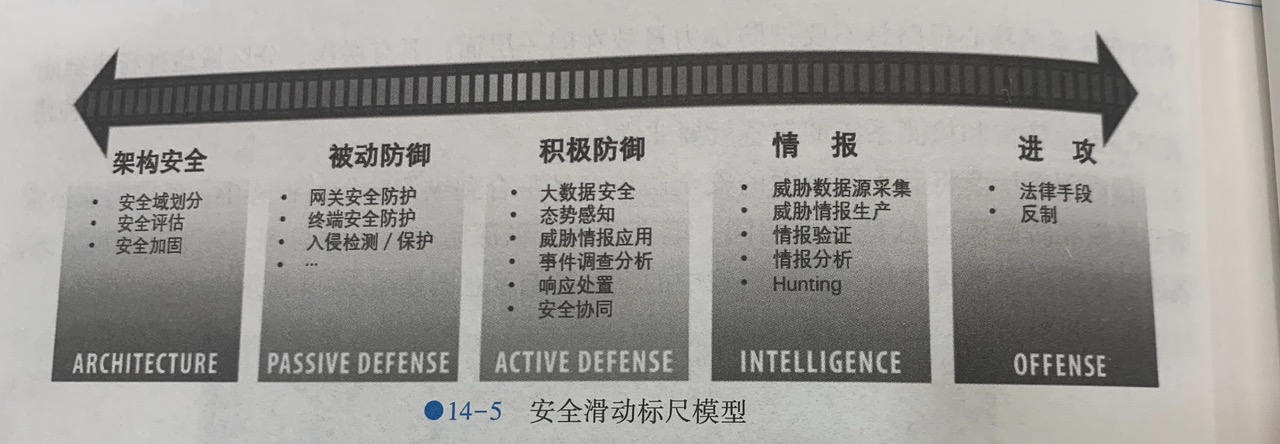

小康则在慢慢等经费买设备吧,随着监管严格了起来,为了合规,必备的设备也是要求越来越高,而且不仅要求有,对设备里的配置也是有要求的(如密码强度,更换密码周期等),等保、ISO270001、PCI DSS 等等(别看我,我也不懂)。设备比较齐全,环境合规之后就是针对内部的资产管理、域名管理、端口管理,管理暴露面。针对设备告警,就是建立威胁情报系统,过滤掉扫描等比较无所谓的告警。具体也可以参照下图,图出自《企业信息安全建设之道》。

轻装上阵就是字面意思,可能也还不需要专门的做安全的叭 0.0

正文

了解完背景知识之后,我再说说我自己的条件吧:三非(非 985、211,非信息安全专业)起步晚学习散不够精,大二才开始学安全,唯一好点的地方就是中途学过点底层,代码敲得比较多,也坚持看 RSS 了。

工作的话,我自己给自己分的任务是做告警建设和自动化的(这样描述比较接地气),依托 splunk,从日志中提取告警,主要是危险等级较高的那些,再转送到邮件和飞书中。这部分目前依托第三方威胁情报,从告警中提取源目 IP 和出站域名,判断 IP 信誉和域名是否为 C2 等。

判断信誉和域名是自动化长征的第一步而已,后续可以和 F5、防火墙或者 ADS(Anti-DDoS)设备联动进行自动化和阶段阻断,提高进攻难度。

出站域名则主要为域控上的 dns 日志,这部分一旦命中则必定有问题,还在缓慢推进中。。。

这部分还需要进行向上管理,纳入 boss 的 OKR 中,后续作为主要目标来推进 hhhh。

所在部门是信息安全管理部,所以对内管理是主责,DLP(data loss prevention,规则比较迷)、写正则反钓鱼(机器学习识别垃圾邮件还行,但是钓鱼很容易漏)也是我主管着。其他小部分内容包括自动化处理数据的脚本呀,内部安全测试呀这些的就不细讲了。

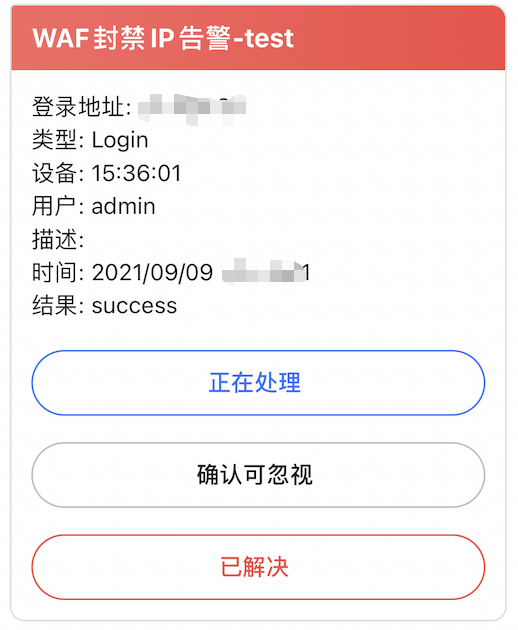

还有一个值得一提的就是,我写了个小机器人,叫协同应急机器人(有打算开源),用途:

- 转发告警至飞书

- 飞书事件的回调处理

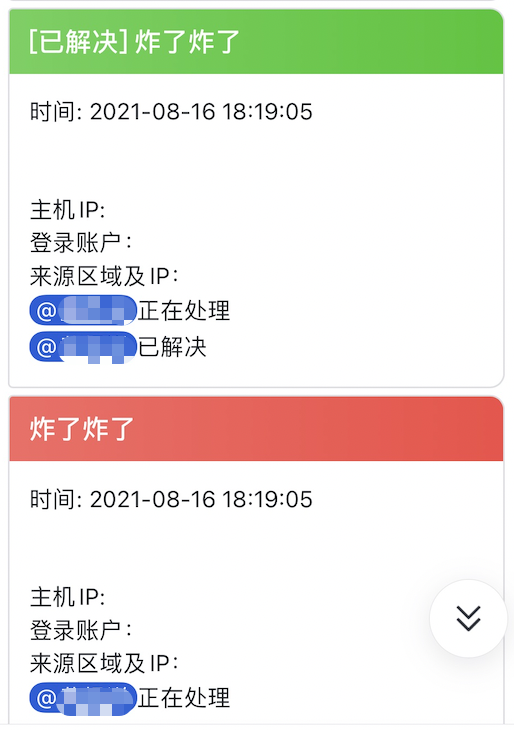

设计的时候没有考虑其他设备的兼容性的问题,一个端口处理飞书的事件,一个端口监听内部发来的 webhook。(如 splunk),但是到目前为止异常的还能用。。。。具体如下图(手机端截图)

显著提高了多人接收告警时对进度的了解,不再需要口头问处理没有(哼哼)

但确实,身兼数职干的杂哈哈哈哈😂

结论

工作没有暂停,眼光所及皆是可以提高的地方(公司),但对个人而言,劳动是劳动,学习是学习,后续还可以推DevSecOps,借助洞态 IAST,极其方便的完成部分自动检测的能力,还有个就是 rasp 了,虽然不知道会不会有部署的那一天,但未来总是可期的嘛!洞态 IAST 和 openrasp 都是开源的,有空也去看看源码也罢。代码审计这块的学习也不会停止,只是重要性暂时没有那么高了。

甲方宽度,乙方深度 – 明哥

小声 bb

目前零信任风声是大,但是好像最核心的那部分算法,还没有讲具体是怎么实现的,这玩意现在跟黑盒一样,感觉也挺有洞的(当然我是瞎猜的)。

以上,Have a good day.

「真诚赞赏,手留余香」

真诚赞赏,手留余香

使用微信扫描二维码完成支付